Metasploit Framework: Dosya Sistemi ve Kütüphaneler

0

Metasploit Framework, sızma testleri sırasında kullanılan bir anaçatıdır. Bu yazıda Metasploit Framework içerisindeki dosya sistemi ve kütüphaneler incelenecektir.

Metasploit Framework yapısı 8 ana dizinde incelenebilir. Bu dizinler...

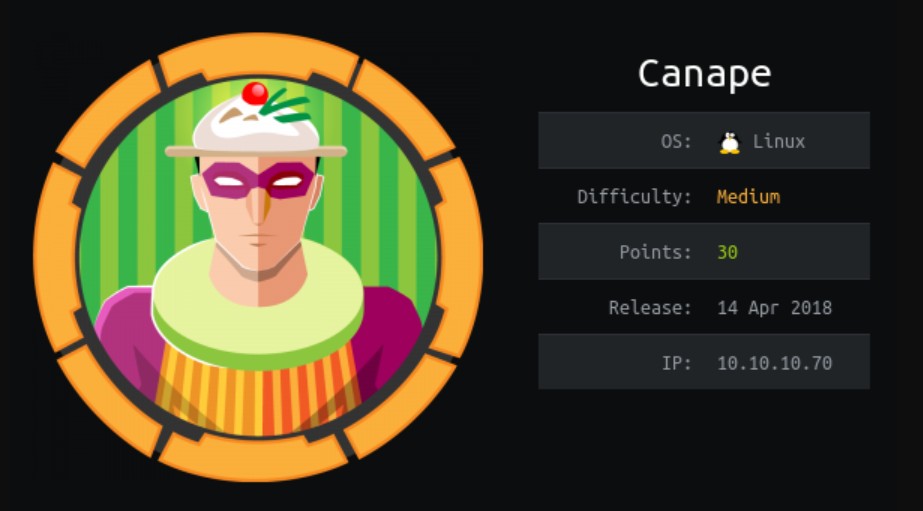

Hack The Box: Canape Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Canape isimli Orta zorluktaki sanal makinenin...

Hack The Box: Valentine Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Valentine isimli Kolay zorluktaki sanal makinenin...

Hack The Box: October Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki October isimli Uzman zorluktaki sanal makinenin...

BeEF Aracı İle Web Tarayıcılarına Yönelik İstemci Taraflı Saldırılar Gerçekleştirme

İstemci taraflı bir çok saldırı anaçatısı vardır. Bunlardan birisi de BeEF projesidir. Bu yazıda web tarayıcılarına yönelik saldırı vektörlerini gerçekleştirmeye yarayan BeEF aracının temel...

Sistem ve Ağ Güvenliğine Yönelik Saldırı Türleri

Sistem ve ağ güvenliğine yönelik çeşitli saldırılar gerçekleştirilmektedir. Gerçekleştirilebilecek bu saldırılar süreçsel olarak 4 kategoride toplanabilir. Bu yazıda sistem ve ağ güvenliğine yönelik saldırılar...

Hack The Box: Grandpa Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Grandpa isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Nibbles Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Nibbles isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Netmon Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Netmon isimli Kolay zorluktaki sanal makinenin...

Sızma Testlerinde Dosya Transfer İşlemlerinin Farklı Tekniklerle Gerçekleştirilmesi

Sızma testleri sırasında kurban makine ile saldırgan makine arasında dosya transfer ihtiyacı olabilmektedir. Bu yazıda sızma testleri sırasında dosya transfer işlemlerinin farklı teknikler ile...

Sızma Testlerinde Crunch Aracı ile Sözlük Dosyası Oluşturma

Sızma testleri sırasında parola saldırıları başta olmak üzere, sözlük dosyalarına ihtiyaç duyulabilmektedir. Bu yazıda Crunch aracı ile sözlük dosyalarının oluşturulması incelenecektir.

"crunch" aracının kullanımı için...

Bir Zafiyetinin Ruby Dili ile Hazırlanmış Kaynak Kod ile İstismar Edilmesi

Sızma testleri sırasında her zafiyet için bir istismar modülü Metasploit Framework içerisinde bulunmayabilir. Bu gibi durumlarda istismar kodunun Metasploit Framework modülü olarak eklenmesi gerekebilir....

Hack The Box: Irked Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Irked isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Friendzone Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Friendzone isimli Orta zorluktaki sanal makinenin...

MSF multi-handler İstismar Modülü ve Gelen Ters HTTPS Meterpreter Bağlantı Taleplerinin...

Sızma testlerindeki önemli adımlardan birisi hedef sistem üzerinde yetkili erişim sağlayacak bir Payload elde edebilmektir. Hazırlanan uygulamalar beklendiği gibi çalışırsa, saldırgana ait makineye bir...

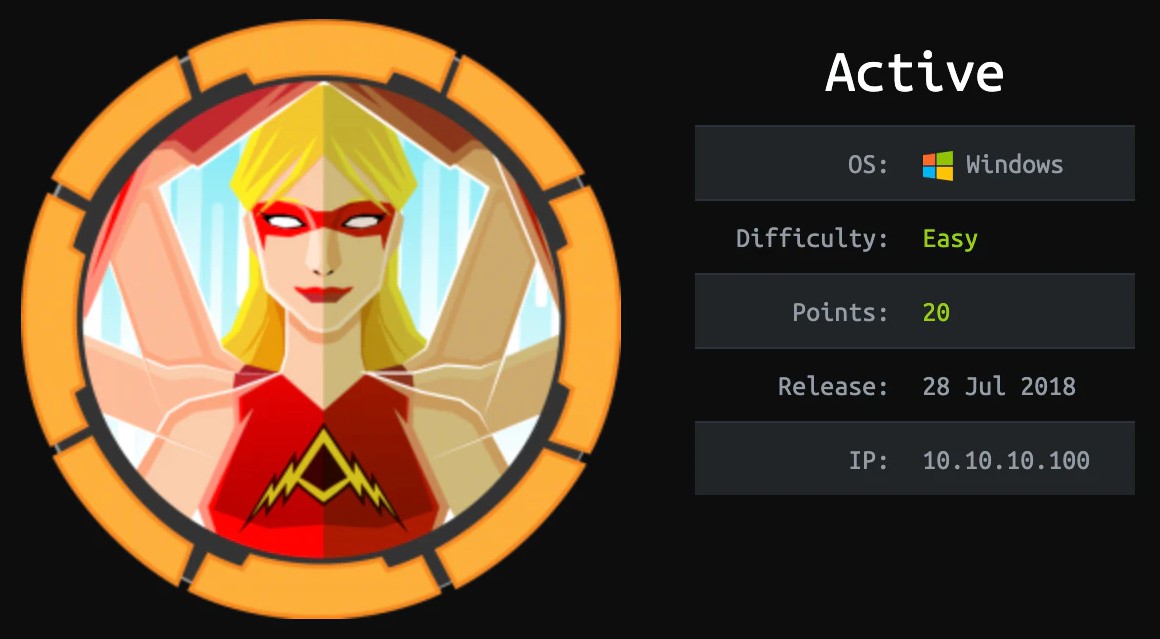

Hack The Box: Active Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Active isimli Kolay zorluktaki sanal makinenin...

Hack The Box: SolidState Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki SolidState isimli Kolay zorluktaki sanal makinenin...

Metasploit Anaçatısı: MSFCONSOLE Arayüzü

Metasploit anaçatısı bir çok birleşenden oluşmuştur. Bu yazıda Metasploit Framework içerisinde en çok desktek gören ve tercih edilen arayüz olan "msfconsole" incelenecektir.

Metasploit Framework, Kali...

Metasploit Anaçatısı: Meterpreter Komut Satırı

Metasploit anaçatısı bir çok birleşenden oluşmuştur. Bu yazıda, Metasploit Framework tarafından sunulan bir payload türü olan "meterpreter" komut satırı incelenecektir.

Metasploit Framework, Kali Linux üzerinde “/usr/share/metasploit-framework”...

Hack The Box: Legacy Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Legacy isimli Kolay zorluktaki sanal makinenin...