Spanning Tree Protocol (IEEE 802.1D)

0

Ethernet ağları, herhangi iki cihaz arasında tek bir yola sahip, döngüsüz bir topoloji gerektirir. Ancak kesintileri azaltmak ve erişilebilirliği iyileştirmek için yedekli yapılar kurulur....

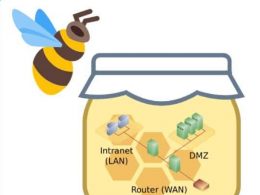

Honeypot Sistemleri

Honeypot bir saldırganın sistemlere yaptığı saldırıları, etkinlikleri tespit etmek için kullanılan kasıtlı olarak savunmasız bırakılan bir tuzak sistemdir. Bu yazıda Honeypot sistemleri incelenecektir.

A) Honeypot...

Etki Alanı Denetleyicisi Rolündeki Sunucular İçin Temel Kontroller

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bu yazıda, Etki Alanı Denetleyicisi (Domain Controller) rolündeki sunucular...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 6

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin altıncısı olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 5: Güven...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin beşincisi olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 4: OU...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin dördüncüsü olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 3: Grup...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin üçüncüsü olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 3: Grup...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin üçüncüsü olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 2: Bilgisayar...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin ikincisi olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 1: Kullanıcı...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin ilki olan bu yazıda, Aktif Dizin...

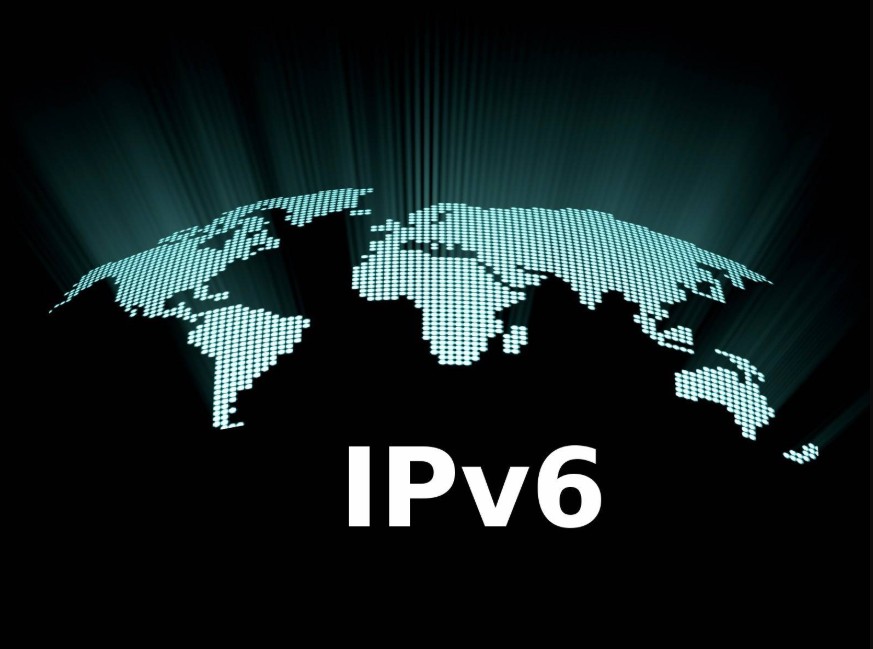

IPv6’da Güvenli Komşu Keşfi (SEND) ve DAD Proxy

Günümüzde akıllı cihazların (cep telefonları, IP telefon, sayısal fotoğraf makineleri, buzdolabı, kamera,...) artması sonucunda 32 bitten oluşan IPv4 internet protokolünü (IP) yetersiz kalmaktadır. Bu...

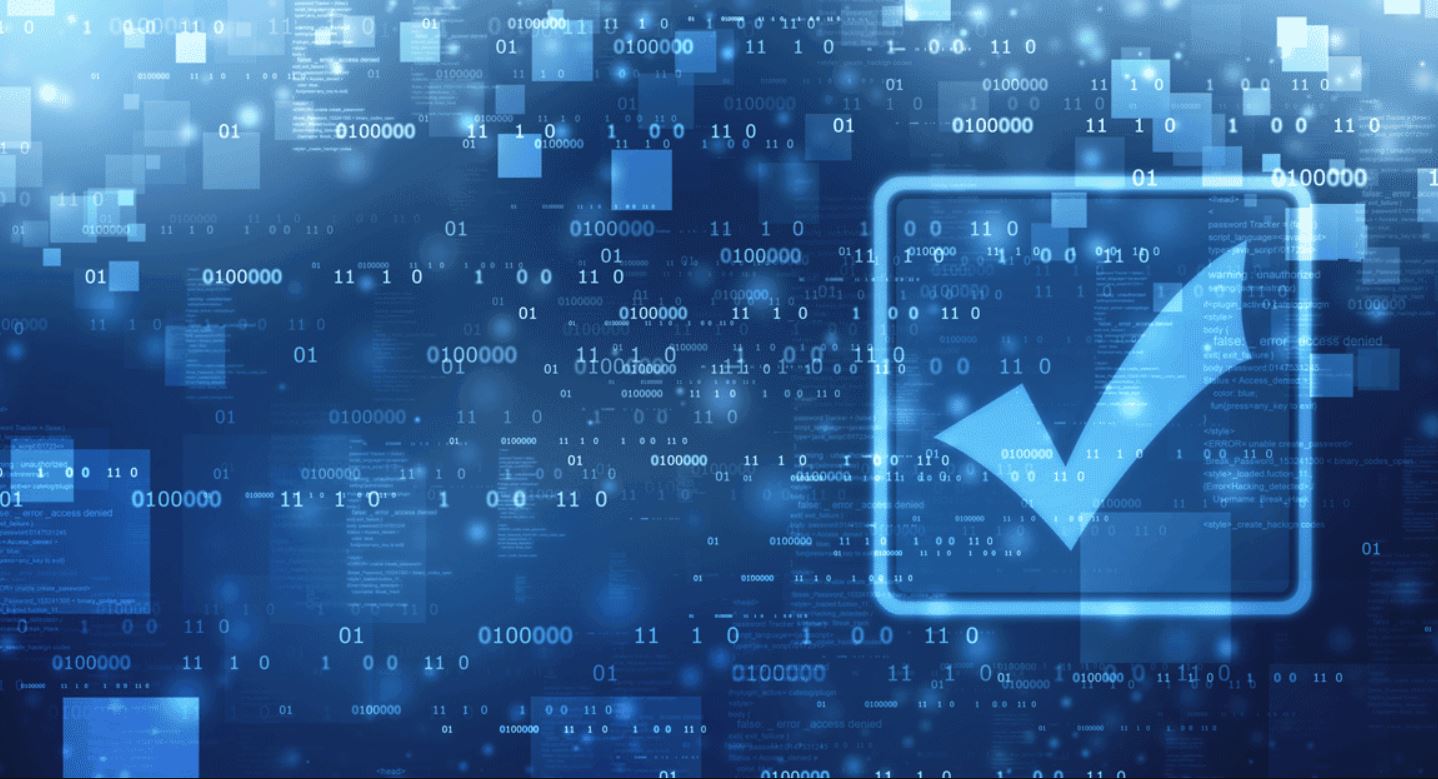

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 6

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 5

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 4

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...

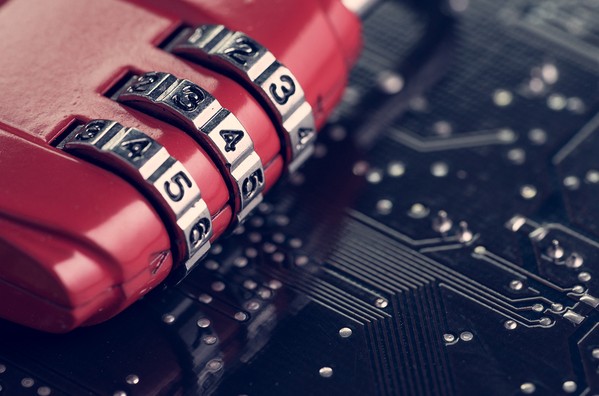

Simetrik Şifreleme ve Asimetrik Şifreleme Algoritmaları

Günümüzde verinin gizliliğini sağlamak önemli bir konudur. Bu yazıda verinin gizliliğini (ve bütünlüğünü) sağlamak amacı ile kulanılan en çok kullanılan simetrik ve asimetrik şifreleme...

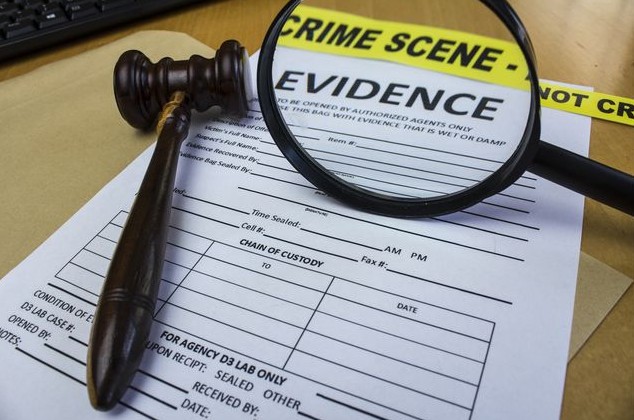

Bilgi Güvenliği Bakış Açısı ile Elektronik Kanıtlar

Söz konusu bilişim suçları olduğunda, bilgi güvenliği uzmanlarının anlaması gereken önemli yasal kavramlardan biri elektronik delillerdir. Bu yazıda elektronik kanıtlar (dijital deliller) bilgi güvenliği...

Windows Event Forwarding (WEF) Mimarisi & GPO Yapılandırması

Bilgi güvenliği unsurlarından Auditing ve Accountability gereği olay kayıtlarını almak oldukça önemlidir. Windows işletim sistemlerinde olay kayıtlarını almak için yöntemlerden birisi de Windows Event...

Web Uygulama Güvenlik Duvarı (WAF) Ürünlerinin Genel Özellikleri

Günümüzde web uygulamalarını korumak amacı ile Web Güvenlik Duvarları (WAF) kullanılmaktadır. Bu yazıda Web Güvenlik Duvarları'nın genel özellikleri imcelenecektir.

Günümüzde internet vazgeçilmez bir kaynak olarak...

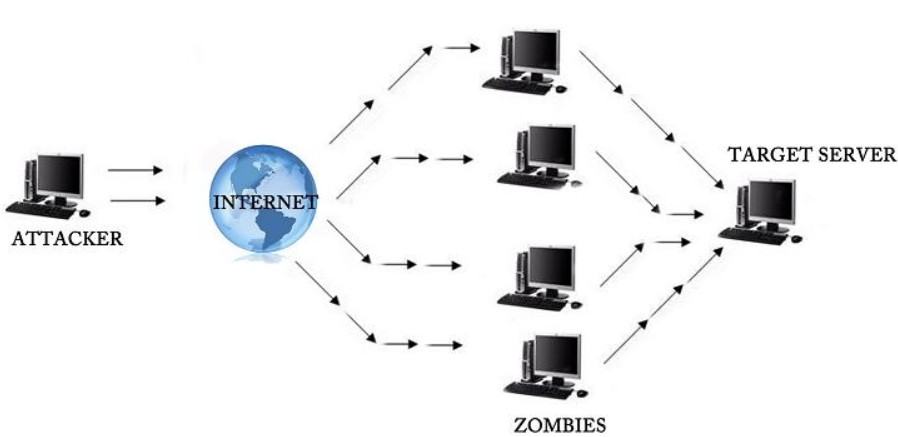

Güncel Akademik Çalışmalarda DOS Saldırılarının Tespit Edilmesi

DOS (Denial of Service) saldırıları sistemin erişilebilirliğine zarar vererek (erişilebilirliği azaltma, kısıtlama, önleme gibi), sistemden hizmet alan meşru kullanıcılara doğru şekilde hizmet verememesine (durmasına...

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 3

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...