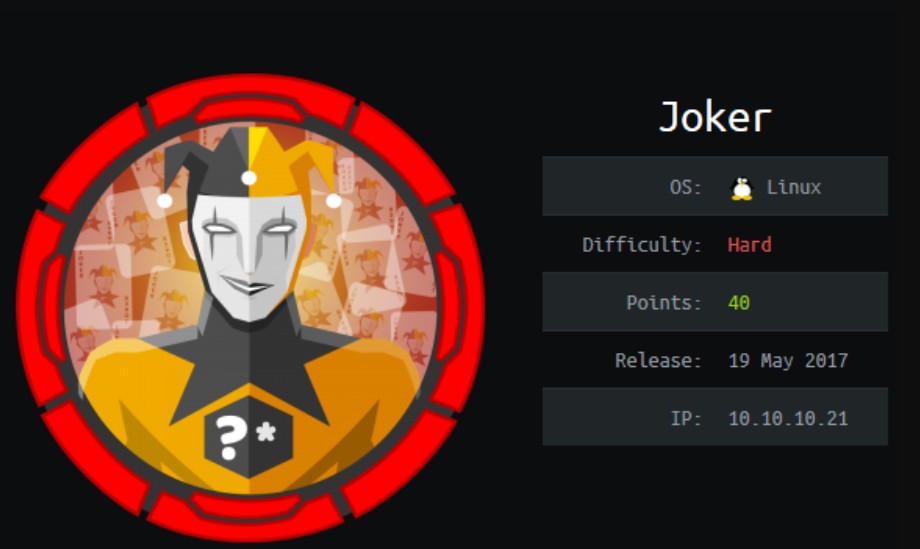

Hack The Box: Joker Çözümü

1

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Joker isimli Zor zorluktaki sanal makinenin...

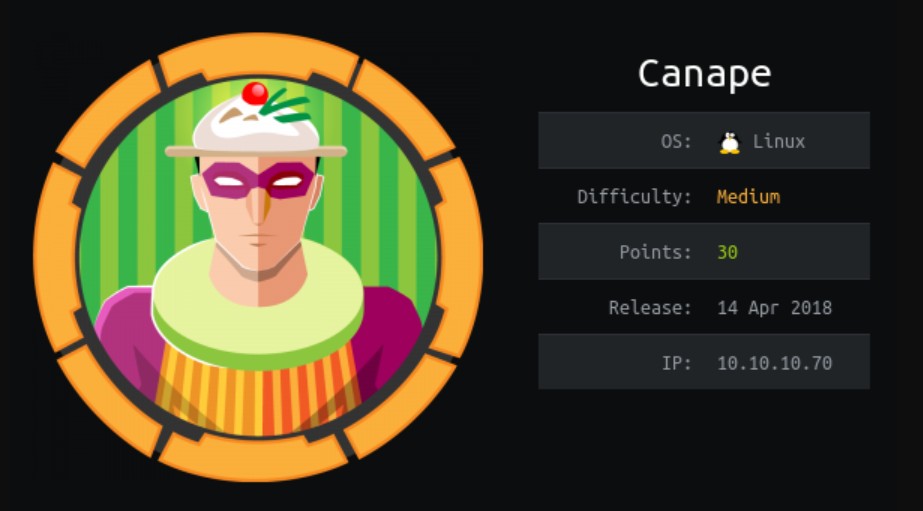

Hack The Box: Canape Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Canape isimli Orta zorluktaki sanal makinenin...

Hack The Box: Beep Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Beep isimli Kolay zorluktaki sanal makinenin...

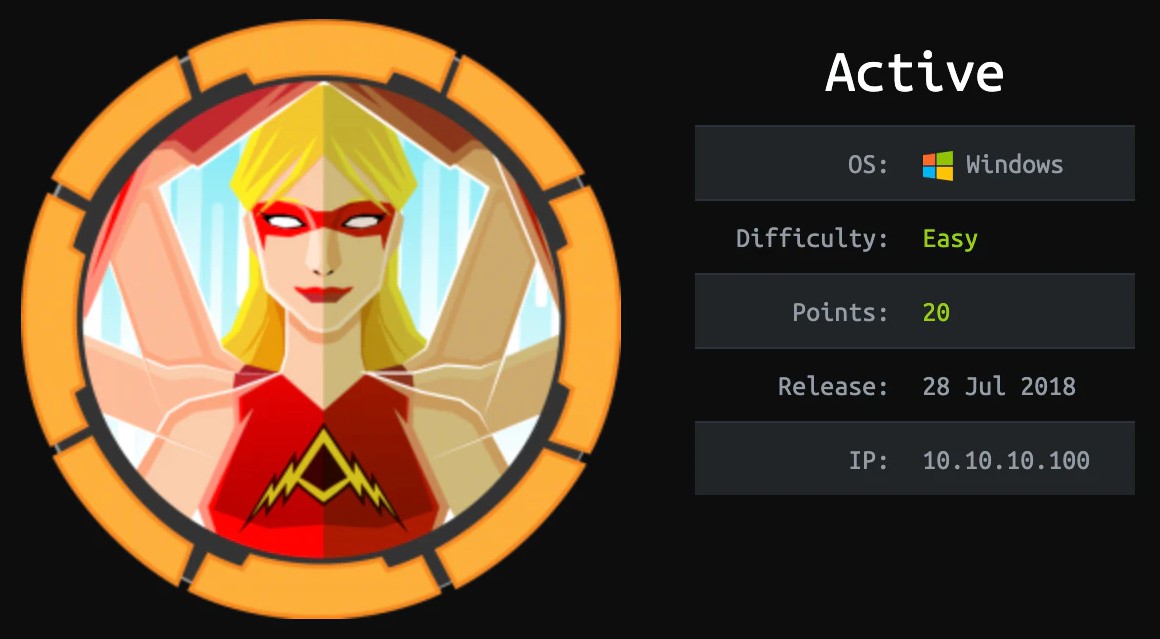

Hack The Box: Active Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Active isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Valentine Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Valentine isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Optimum Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Optimum isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Nibbles Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Nibbles isimli Kolay zorluktaki sanal makinenin...

Hack The Box: October Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki October isimli Uzman zorluktaki sanal makinenin...

Hack The Box: Netmon Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Netmon isimli Kolay zorluktaki sanal makinenin...

Hack The Box: SolidState Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki SolidState isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Grandpa Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Grandpa isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Irked Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Irked isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Legacy Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Legacy isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Friendzone Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Friendzone isimli Orta zorluktaki sanal makinenin...

Hack The Box: Devel Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Devel isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Arctic Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Arctic isimli Orta zorluktaki sanal makinenin...

Hack The Box: Granny Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Granny isimli Orta zorluktaki sanal makinenin...

BeEF Aracı İle Web Tarayıcılarına Yönelik İstemci Taraflı Saldırılar Gerçekleştirme

İstemci taraflı bir çok saldırı anaçatısı vardır. Bunlardan birisi de BeEF projesidir. Bu yazıda web tarayıcılarına yönelik saldırı vektörlerini gerçekleştirmeye yarayan BeEF aracının temel...

Sızma Testlerinde Ters Bağlantı Yöntemleri

Sızma testleri sırasında ele geçirilen veya ele geçirilecek olan sistemlerde komut çalıştırabilmek için ters bağlantı elde edilme ihtiyacı olabilmektedir. Kullanılan işletim sistemleri ve sürümlerine...

Sızma Testlerinde Dosya Transfer İşlemlerinin Farklı Tekniklerle Gerçekleştirilmesi

Sızma testleri sırasında kurban makine ile saldırgan makine arasında dosya transfer ihtiyacı olabilmektedir. Bu yazıda sızma testleri sırasında dosya transfer işlemlerinin farklı teknikler ile...