Wdigest Hilesi Kullanarak Parolaların Açık Metin Halinin Elde Edilmesi

0

Etki alanı sızma testleri sırasında Windows işletim sistemine yetkili erişim sağlandıktan sonra, gerçekleştirilen adımlardan birisi bellek üzerinden parolaların açık halinin elde edilmesidir. Bu yazıda,...

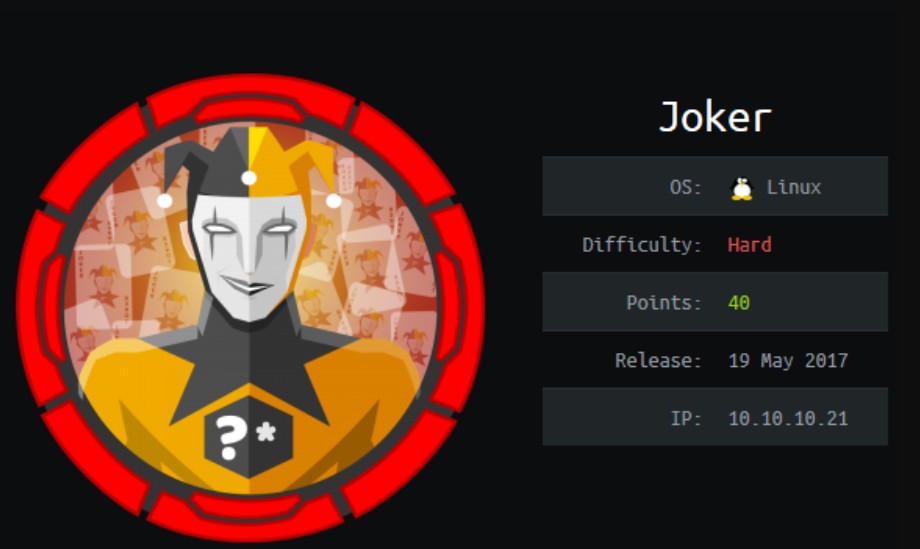

Hack The Box: Joker Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Joker isimli Zor zorluktaki sanal makinenin...

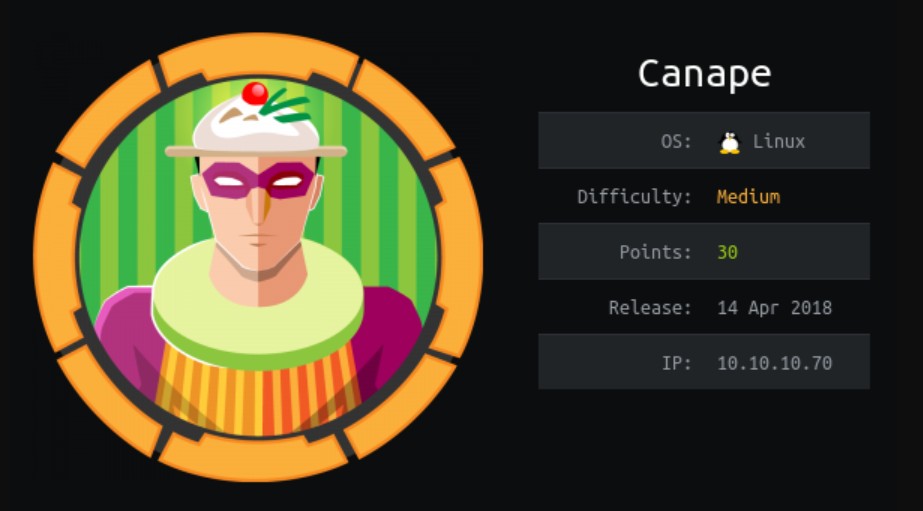

Hack The Box: Canape Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Canape isimli Orta zorluktaki sanal makinenin...

Hack The Box: Beep Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Beep isimli Kolay zorluktaki sanal makinenin...

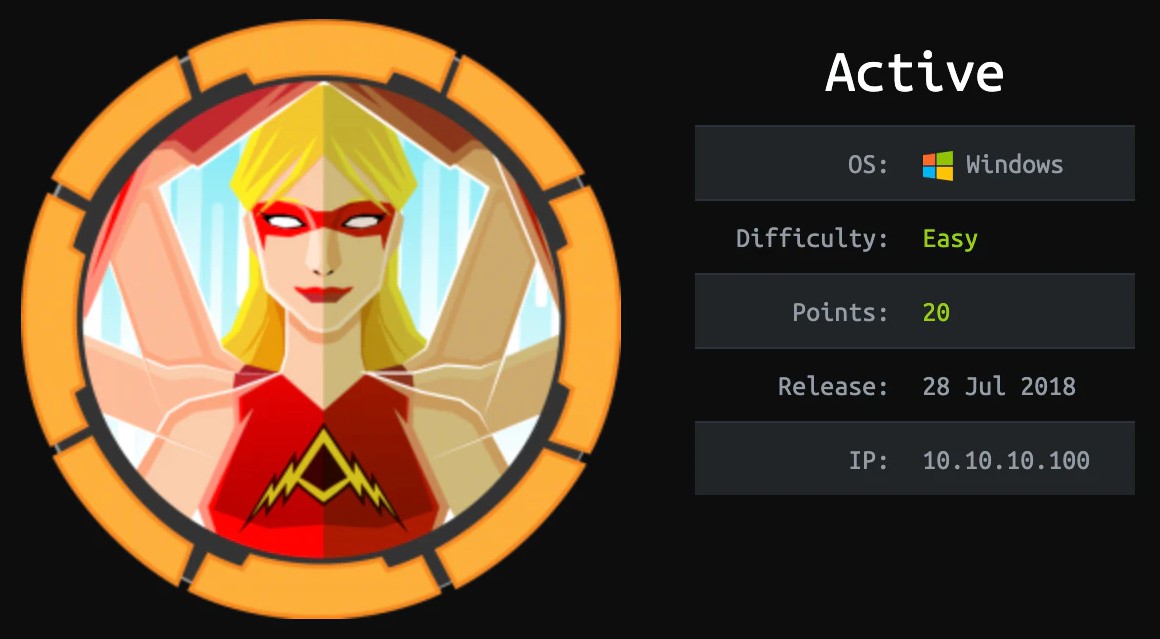

Hack The Box: Active Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Active isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Valentine Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Valentine isimli Kolay zorluktaki sanal makinenin...

Siber Saldırıların Evrimi (1986 – 2017)

Günümüzde yaygınlaşan siber saldırılar yıllardır devam etmektedir. Bu yazıda, siber saldırıların belirli periyotlarda öne çıkan (ilgili zaman dilimi içerisinde yaygın olan veya çok ses...

Bilişim Suçları Kategorileri ve Çeşitleri

Günümüz teknolojisi altyapısında, bilgisayar ve bilgisayar ağlarının kullanılması ile işlenen suç olarak ifade edilen bilişim suçları; verilerin işlenmesi ve/veya iletimi kapsamında yapılan her türlü...

Hack The Box: Optimum Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Optimum isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Nibbles Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Nibbles isimli Kolay zorluktaki sanal makinenin...

Hack The Box: October Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki October isimli Uzman zorluktaki sanal makinenin...

Hack The Box: Netmon Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Netmon isimli Kolay zorluktaki sanal makinenin...

Hack The Box: SolidState Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki SolidState isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Grandpa Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Grandpa isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Irked Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Irked isimli Kolay zorluktaki sanal makinenin...

Güvenilir Olarak Yapılandırılmamış PostgreSQL Servisinin İstismarı

Veritabanı sızma testleri sırasında tespit edilen zafiyetlerin istismarı ile işletim sistemi üzerinde komut çalıştırılabilir. Bu yazıda, Typhoon: 1.02 sanal makinesi üzerinde güvenilir olarak yapılandırılmayan...

Güvenilir Olarak Yapılandırılmamış PostgreSQL Servisi Üzerinden Bilgi Toplama İşlemleri

Veritabanı sızma testleri sırasında tespit edilen zafiyetlerin istismarı ile hedef sistemlerden bir takım bilgiler elde edilebilir. Bu yazıda, Typhoon: 1.02 sanal makinesi üzerinde güvenilir...

Linux Sızma Testlerinde LD_PRELOAD Değişkeni Kullanımının İstismar Edilerek Hak Yükseltilmesi

Linux sızma testleri sırasında standart haklar ile erişim sağlanabilmiş bir bilgisayarda, hak yükseltilerek yönetici (veya başka bir kullanıcı) hakları elde edilmeye çalışılır. Hak yükseltmek...

playSMS 1.4 Üzerinde Phonebook ve Sendmail Modüllerinin İstismar Edilerek Komut Satırı...

Web uygulamaları sızma testleri sırasında hedef uygulama üzerindeki bir kontrol eksikliği zafiyeti sebebi ile işletim sistemi üzerinde komut çalıştırılabilir. Bu yazıda, Dina: 1.0.1 sanal...

Cuppa CMS Üzerinde Dosya Dahil Etme Zafiyetinin İstismarı

Web uygulamaları sızma testleri sırasında hedef uygulama üzerindeki bir zafiyet sebebi ile beklenmeyen dosyalar web uygulaması tarafından çalıştırılabilir. Bu yazıda, W1R3S: 1.0.1 sanal makinesindeki...