Blog

Bilgi Güvenliği Bakış Açısı ile IPsec

0

IPsec, farklı taraflar arasında ağ verisini korumaya yarayan protokoller paketidir. Bu yazıda ağ trafiği için güvenli bir altyapı sunan IPsec konusu incelenecektir.

A) Giriş

RFC4026'da da...

Wdigest Hilesi Kullanarak Parolaların Açık Metin Halinin Elde Edilmesi

Etki alanı sızma testleri sırasında Windows işletim sistemine yetkili erişim sağlandıktan sonra, gerçekleştirilen adımlardan birisi bellek üzerinden parolaların açık halinin elde edilmesidir. Bu yazıda,...

Spanning Tree Protocol (IEEE 802.1D)

Ethernet ağları, herhangi iki cihaz arasında tek bir yola sahip, döngüsüz bir topoloji gerektirir. Ancak kesintileri azaltmak ve erişilebilirliği iyileştirmek için yedekli yapılar kurulur....

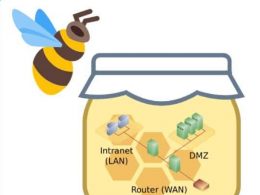

Honeypot Sistemleri

Honeypot bir saldırganın sistemlere yaptığı saldırıları, etkinlikleri tespit etmek için kullanılan kasıtlı olarak savunmasız bırakılan bir tuzak sistemdir. Bu yazıda Honeypot sistemleri incelenecektir.

A) Honeypot...

Etki Alanı Denetleyicisi Rolündeki Sunucular İçin Temel Kontroller

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bu yazıda, Etki Alanı Denetleyicisi (Domain Controller) rolündeki sunucular...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 6

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin altıncısı olan bu yazıda, Aktif Dizin...

Bilgi Güvenliği Bakış Açısı ile Kurumsal Mobilite Yönetimi Sistemleri

Kurumsal ortamlarda farklı işletim sistemleri ile platfomlar üzerinde çalışan akıllı telefonlar, tablet ile dizüstü bilgisayarları ve pos şeklinde çalışan mobil cihazların kullanımını güvenli hale...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 5: Güven...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin beşincisi olan bu yazıda, Aktif Dizin...

Bilgi Güvenliği Bakış Açısı ile Personel Güvenliği

Bilgi sistemlerinin geliştirilmesi, uygulanması ve yönetimi gibi faaliyetlerde bulunduğu için bir kuruluşta görev yapacak personellerin seçimi önemlidir. Kuruluşta çalışan personeller kurum için büyük güvenlik...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 4: OU...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin dördüncüsü olan bu yazıda, Aktif Dizin...

Bilgi Güvenliği Bakış Açısı İle Tesis Güvenliği Tasarlamak ve Uygulamak

Güvenlik mimarı ve güvenlik uygulayıcısı, güvenli tesislerin tasarımında ve uygulanmasında rol oynar. Bu yazıda bilgi güvenliği bakış açısı ile tesis güvenliği tasarlamak ve uygulamak...

Bilgi Güvenliği Bakış Açısı ile Site ve Tesis Planlama

Bir fiziksel güvenlik programı, operasyonların kesintiye uğramasını önlemek ve bilgilerin, varlıkların ve personelin güvenliğini sağlamak için tasarlanmıştır. Operasyonel kesintiler, kasırga, hortum ve sel gibi...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 3: Grup...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin üçüncüsü olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 3: Grup...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin üçüncüsü olan bu yazıda, Aktif Dizin...

Biyometrik Yöntemler İle Kimlik Doğrulama

Kimlik doğrulama yöntemlerinden Tip 3 kimlik doğrulama - olduğunuz bir şey (something you are) - eşsiz fiziksel özellikleri tanımlama veya doğrulama aracı olarak kullanan...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 2: Bilgisayar...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin ikincisi olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 1: Kullanıcı...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin ilki olan bu yazıda, Aktif Dizin...

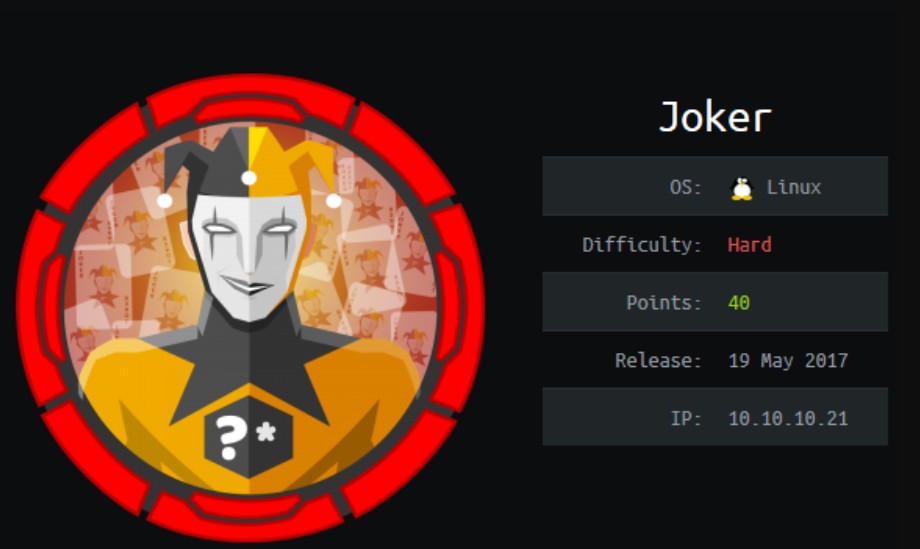

Hack The Box: Joker Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Joker isimli Zor zorluktaki sanal makinenin...

IPv6’da Güvenli Komşu Keşfi (SEND) ve DAD Proxy

Günümüzde akıllı cihazların (cep telefonları, IP telefon, sayısal fotoğraf makineleri, buzdolabı, kamera,...) artması sonucunda 32 bitten oluşan IPv4 internet protokolünü (IP) yetersiz kalmaktadır. Bu...

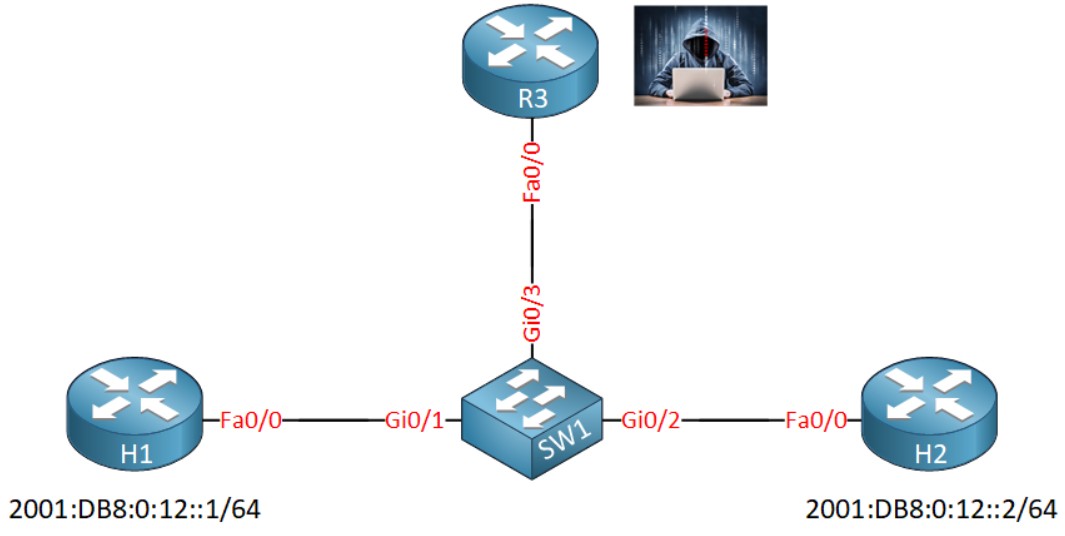

IPv6’da Komşu Keşfi Protokolü (NDP) ve Atak Vektörleri

Günümüzde akıllı cihazların (cep telefonları, IP telefon, sayısal fotoğraf makineleri, buzdolabı, kamera,...) artması sonucunda 32 bitten oluşan IPv4 internet protokolünü (IP) yetersiz kalmaktadır. Bu...