Blog Sayfa 3

Bilgi Güvenliği Bakış Açısı İle BT Risk Yönetimi

0

Her ortamın güvenlik açıkları ve tehditleri vardır. Yapılması gereken, bu tehditleri tespit etme, gerçekte meydana gelme olasılığını,yaratabilecekleri hasarı değerlendirme ve daha sonra çevredeki genel...

Bilgi Güvenliği’nde Mahremiyet Kavramı

Kişisel bilgilerin gizliliğinin korunmasında/sağlanmasında önümüze çıkan konu olan mahremiyet (privacy), birçok kuruluşun, kullanıcıları hakkında kişisel bilgiler barındırması nedeni ile günümüzde önem arz eden konu...

Bilgi Güvenliği Bakış Açısı İle İthalat, İhracat ve Uluslararası Kanunlar

Siber güvenlik belli bir zamana kadar ticaret politikası için kilit bir konu değil iken, sürecin gelişmesi ile uluslararası ticaret politikası için önem arz eden...

Simetrik Şifreleme ve Asimetrik Şifreleme Algoritmaları

Günümüzde verinin gizliliğini sağlamak önemli bir konudur. Bu yazıda verinin gizliliğini (ve bütünlüğünü) sağlamak amacı ile kulanılan en çok kullanılan simetrik ve asimetrik şifreleme...

Bilgi Güvenliği Yönetim Sistemi (BGYS) Dokümanları

Kurumsal ortamda işlerin yürüyebilmesi için yönetim sisteminin kurulması gereklidir. Bilgi güvenliği tarafında da BGYS'nin (Bilgi Güvenliği Yönetim Sistemi) işletilmesi için bir takım dokümanlara ihtiyaç...

Siber Saldırıların Evrimi (1986 – 2017)

Günümüzde yaygınlaşan siber saldırılar yıllardır devam etmektedir. Bu yazıda, siber saldırıların belirli periyotlarda öne çıkan (ilgili zaman dilimi içerisinde yaygın olan veya çok ses...

Bilgi Güvenliği Bakış Açısı ile Elektronik Kanıtlar

Söz konusu bilişim suçları olduğunda, bilgi güvenliği uzmanlarının anlaması gereken önemli yasal kavramlardan biri elektronik delillerdir. Bu yazıda elektronik kanıtlar (dijital deliller) bilgi güvenliği...

Bilişim Suçları Kategorileri ve Çeşitleri

Günümüz teknolojisi altyapısında, bilgisayar ve bilgisayar ağlarının kullanılması ile işlenen suç olarak ifade edilen bilişim suçları; verilerin işlenmesi ve/veya iletimi kapsamında yapılan her türlü...

Hack The Box: Optimum Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Optimum isimli Kolay zorluktaki sanal makinenin...

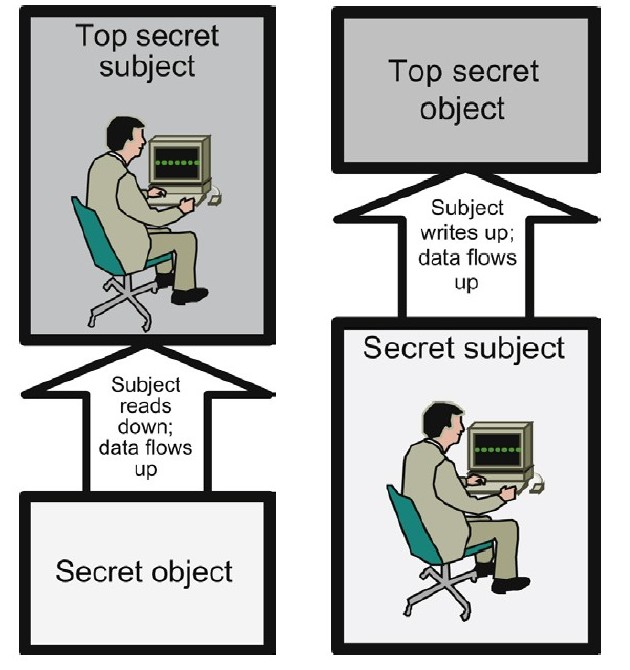

Erişim Kontrolleri Bakışı İle Güvenlik Modelleri

Bilgisayar ortamında özne-nesne arasında erişim güvenlik problemleri ortaya çıkabilmektedir. Bu yazıda, özne ve nesne arasındaki erişim güvenlik problemlerini çözmek için geliştirilen güvenlik modelleri incelenecektir.

A)...

Bilgi Güvenliği Bakışı ile Güvenlik Kontrollerinin Sınıflandırılması

Bilgi güvenliğine bütünsel olarak her boyuttan bakmak esastır. Bu amaçla sağlanacak güvenlik önlemleri birbiri ile eşit öneme sahiptir. Bu yazıda bilgi güvenliğini sağlamak için...

Bilgisayar Mimarisine Giriş – II: Temel Bileşenler

Bilgisayar mimarisi, bilgisayardaki bileşenleri bir yapısını ve kullanıcıların ihtiyaçlarına göre cevap verebilmesi için bu bileşenlerin birbirleri ile etkileşimlerini inceler. Güvenilir bir sistem tasarımı için...

Bilgisayar Mimarisine Giriş – I: Temel Kavramlar

Bilgisayar mimarisi, bilgisayardaki bileşenleri bir yapısını ve kullanıcıların ihtiyaçlarına göre cevap verebilmesi için bu bileşenlerin birbirleri ile etkileşimlerini inceler. Bu yazıda bilgisayar mimarisi ile...

Fikri Mülkiyet Hakları

Fikri mülkiyet (Intellectual Property), bir eser/mülk/fikir üzerinde sahip olunan maddi ve manevi hakların tamamıdır. Bu yazıda fikri mülkiyet hakları incelenecektir.

A) WIPO (World Intellectual Property...

Windows Event Forwarding (WEF) Mimarisi & GPO Yapılandırması

Bilgi güvenliği unsurlarından Auditing ve Accountability gereği olay kayıtlarını almak oldukça önemlidir. Windows işletim sistemlerinde olay kayıtlarını almak için yöntemlerden birisi de Windows Event...

Hack The Box: Nibbles Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Nibbles isimli Kolay zorluktaki sanal makinenin...

Hack The Box: October Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki October isimli Uzman zorluktaki sanal makinenin...

Hack The Box: Netmon Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Netmon isimli Kolay zorluktaki sanal makinenin...

Hack The Box: SolidState Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki SolidState isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Grandpa Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Grandpa isimli Kolay zorluktaki sanal makinenin...