Blog Sayfa 2

IPv6 Adres Yapısının ve Başlık Yapısının İncelenmesi

0

Günümüzde akıllı cihazların (cep telefonları, IP telefon, sayısal fotoğraf makineleri, buzdolabı, kamera,...) artması sonucunda 32 bitten oluşan IPv4 internet protokolünü (IP) yetersiz kalmaktadır. Bu...

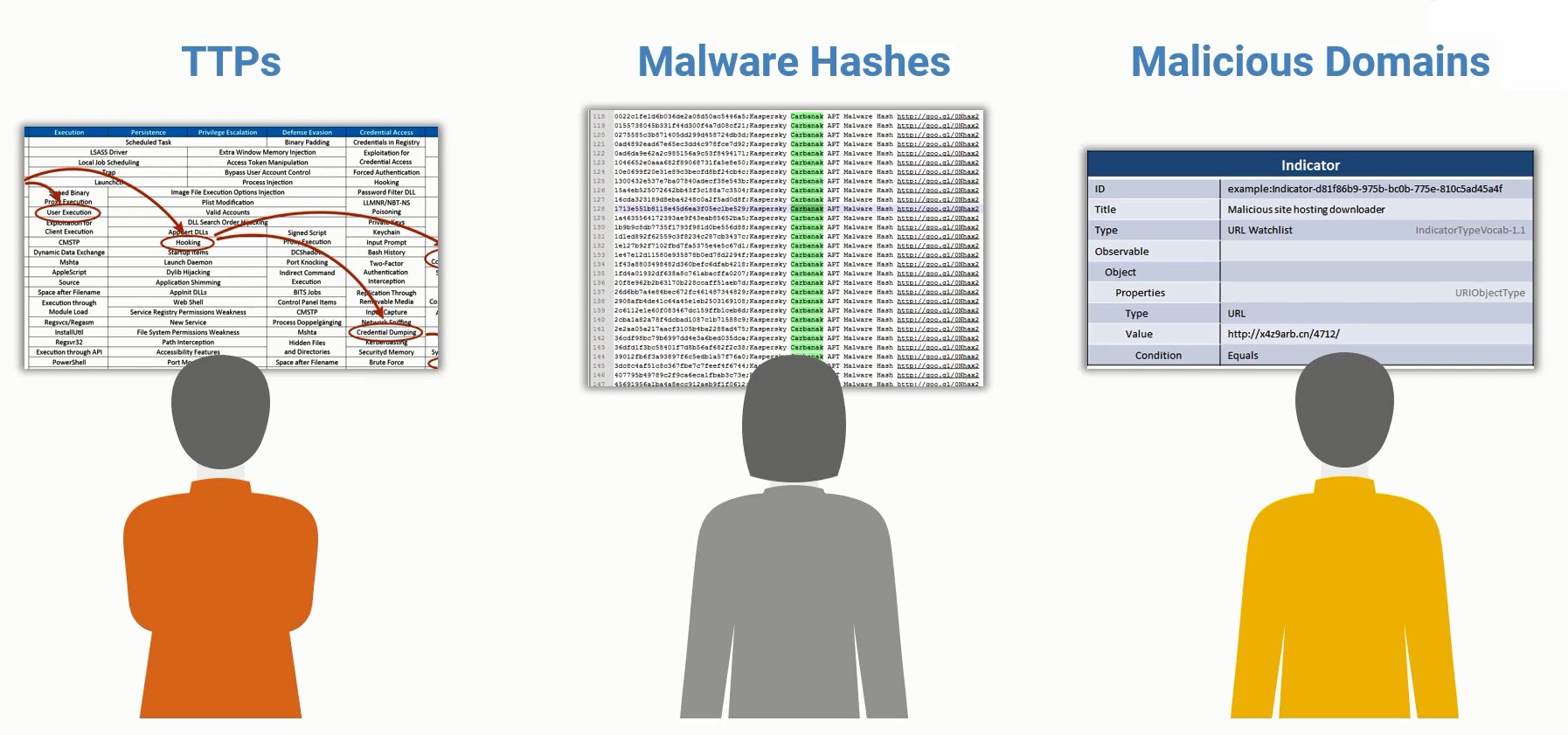

MITRE ATT&CK Framework İncelemesi

Günümüzde siber saldırılar olabildiğince karmaşık bir hal almıştır. Bu saldırılara karşı da gerekli önlemlerin alınması kurumsal güvenlik için önemli bir unsurdur. Savunma sırasında saldırganın...

Bilgi Güvenliği Bakış Açısıyla Tehdit Modelleme

Günümüzde siber saldırılar olabildiğince karmaşık bir hal almıştır. Tasarlanan bir yazılımı veya sistemi anlamak ve karşılaşabileceği tehditleri ortaya çıkarabilmek için Tehdit Modelleme süreci işletilir....

Bilgi Güvenliği Bakış Açısı İle Varlık Güvenliği

Bilgi güvenliğini sağlama konusundaki en önemli unsurlardan birisi varlık güvenliğini sağlamaktır. Bu yazıda varlık güvenliğinin (Asset Security) konusu incelenecektir.

Bir organizasyon için ekipmanlar, çalışanlar, bilgi...

Bilgi Güvenliği Bakış Açısı İle İş Sürekliliği

İş Sürekliliği, bir kuruluşun vermiş olduğu hizmetlerin tamamının veya bir kısmının kesintiye uğramasına ya da bu hizmetlerin kabul edilemez düzeyde yavaşlamasına sebep olacak olaylar...

Bilgi Güvenliği Bakış Açısı İle Authentication Token Kavramı

Bilgi güvenliğinin temel unsurlarından birisi kimlik doğrulamadır. Bu yazıda, çok aşamalı kimlik doğrulama yöntemlerinden birisi olan “Something Yor Have” örneği olan Authentication Token (kimlik...

Bilgi Güvenliği Bakış Açısı ile Identity as a Service (IDaaS)

İşletmelerin bulut ve mobil teknolojileri benimsemesi ile geleneksel ağ sınırlarının ve eski Kimlik / Erişim Yönetimi (Identity and Access Management - IAM) çözümleri yeteneklerinin...

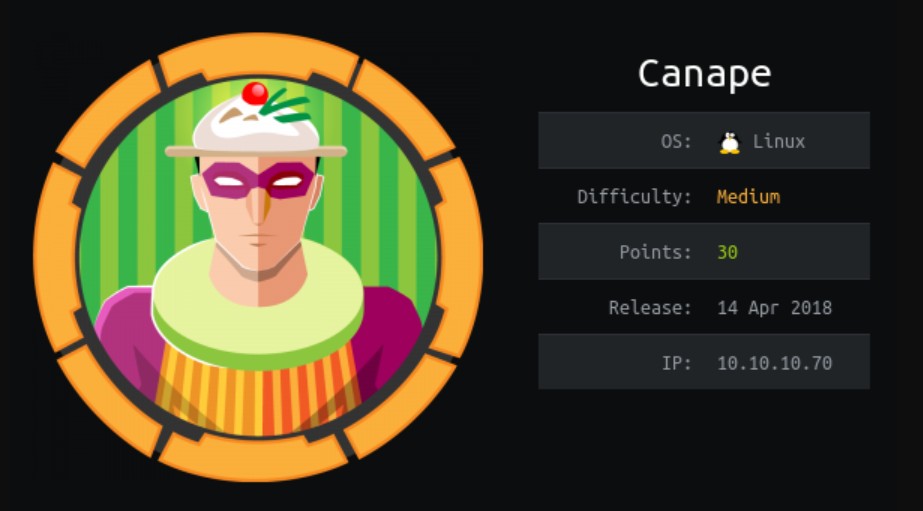

Hack The Box: Canape Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Canape isimli Orta zorluktaki sanal makinenin...

Hack The Box: Beep Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Beep isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Active Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Active isimli Kolay zorluktaki sanal makinenin...

Hack The Box: Valentine Çözümü

Hack the Box platformu sızma testi alıştırmaları için kullanılabilecek çevrimiçi platformlardan birisidir. Bu yazıda, Hack The Box platformundaki Valentine isimli Kolay zorluktaki sanal makinenin...

Bilgi Güvenliği Bakış Açısı İle Erişim Kontrol Modelleri

Teknolojiden veya uygulama platformundan bağımsız bir dizi erişim denetimi kuralının resmi olarak tanımlanmış hali olarak ifade edilen erişim kontrol modelleri; işletim sistemleri, ağlar, veritabanı...

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 6

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...

Kurumsal Siber Güvenliğin Sağlanması Adımları ve Bir Güvenlik Mimarisi Önerisi

Kurumsal siber güvenlik süreçleri bir kurumun belirli bir süre içinde(düzenli ya da düzensiz) siber güvenlik anlamında yapacağı işler bütünüdür. Bu yazıda kurumsal siber güvenliğin...

Kurumsal Siber Güvenlik Standartları, Cumhurbaşkanlığı Dijital Dönüşüm Ofisi Bilgi Güvenliği Rehberi,...

Ülkemizde siber güvenliğin sağlanması konusunda kaynak arayanlar için yeterli kaynak bulunmayıp, farklı yabancı dokümanlardan yararlanılıyordu. Fakat son dönemde ülkemizde de yerli kaynak oluşturmak için...

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 5

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 4

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...

Bilgi Güvenliği Bakış Açısı ile Kurumsal Güvenlik Mimarisi

Güvenlik mimarisi, güvenlik gereksinimlerini ele almak için çözümler tasarlamada kullanılan disiplinler kümesini veya bu hedeflere ulaşmak için kullanılan genel bir çerçeveyi ifade eder. Kurumsal...

Bilgi Güvenliği Bakış Açısı ile Veri Yedekleme

Bilgi Güvenliği kapsamında CIA (confidentiality, integrity and availability) üçlüsü olarak da bilinen gizlilik, bütünlük ve kullanılabilirlik, bir kuruluştaki bilgi güvenliği politikalarına rehberlik etmek için...

Bilgi Güvenliği Bakış Açısı İle RAID

RAID (Rredundant Array of Independent Disks), birden fazla diski tek disk olarak kullanmayı sağlayan veri depolama sanallaştırma teknolojisidir. RAID teknolojisi ile veri depolama kapasitesini...