Simetrik Şifreleme ve Asimetrik Şifreleme Temelleri

1

Günümüzde verinin gizliliğini ve bütünlüğünü sağlamak önemli bir konudur. Bu yazıda verinin gizliliğini ve bütünlüğünü sağlamak amacı ile kulanılan simetrik ve asimetrik şifreleme temelleri...

Python ile Soket Programlama: İstemci ve Sunucu Arasında Veri Transfer Edilmesi

İki uç nokta arasındaki iletişim için soketler kullanılır. Böylece bir web sunucusu istemcilere hizmet verir, bir kullanıcı bir dosya sunucudan veri alır, iki kullanıcı...

Bir Android Uygulamasının Kaynak Kodunun Elde Edilmesi

Bir Android uygulamasının yani bir APK dosyasının tersine mühendislik yapılarak kaynak kodlarına erişim sağlama yöntemine APK Decompile adı verilir. Bu yazıda bir APK dosyasının kaynak...

Açık Anahtar Altyapısı (PKI) Temelleri

Açık Anahtar Altyapısı (Public Key Infrastructure - PKI), güvenilir iletişim ve güvenilir veri depolama amacıyla, asimetrik şifrelemeyi kullanarak anahtar üretimi ve yönetimini sağlayan, veritabanı,...

Özetleme Algoritmaları ve Kullanım Alanları

Günümüzde verinin bütünlüğünü (ve gizliliğini) sağlamak önemli bir konudur. Bu yazıda verinin bütünlüğünü sağlamak amacı ile kulanılan özeetleme (hashing) algoritmaları ve temel kullanım alanları...

Microsoft Ortamında Çalışma Grubu ve Etki Alanı Kavramları

Microsoft ortamında bilgisayarlar yönetilme şekline göre 2 temel şekilde sınıflandırılabilir: Çalışma Grupları (Workgroups) ve Etki Alanı (Domain). Bu yazıda çalışma grupları ve etki alanı...

Linux Kabuk (Bash) Programlama

Linux sistem yönetimi ve sızma testleri sırasında Linux kabuk programlama ile bazı işlemlerin otomatikleştirilmesi gerekebilmektedir. Bu yazıda, Linux kabuk programlama konusuna giriş gerçekleştirilecektir.

1) Girdi - Çıktı...

Windows Event Forwarding (WEF) Mimarisi & GPO Yapılandırması

Bilgi güvenliği unsurlarından Auditing ve Accountability gereği olay kayıtlarını almak oldukça önemlidir. Windows işletim sistemlerinde olay kayıtlarını almak için yöntemlerden birisi de Windows Event...

Yerel Ağda ARP (Address Resolution Protocol) ile İletişim

Yerel ağda iletişimi gerçekleştirmek için IP adresleri yerine düğümlerin fiziksel adresleri kullanılır. Yerel ağdaki düğümlerin birbirini tanımaları ve iletişimi ARP üzerinden gerçekleşir. Bu yazıda...

Temel Linux Komutlarının İncelenmesi

Linux sistem yönetimi ve sızma testleri sırasında Linux komut satırı ile bazı işlemlerin yapılması gerekebilmektedir. Bu yazıda, Linux işletim sistemi üzerinde çalıştırılabilecek temel komutlar...

Web Uygulama Güvenlik Duvarı (WAF) Ürünlerinin Genel Özellikleri

Günümüzde web uygulamalarını korumak amacı ile Web Güvenlik Duvarları (WAF) kullanılmaktadır. Bu yazıda Web Güvenlik Duvarları'nın genel özellikleri imcelenecektir.

Günümüzde internet vazgeçilmez bir kaynak olarak...

Windows Üzerinde Yerel Kimlik Doğrulama Açısından SAM ve SYSTEM Dosyalarının Önemi...

Windows işletim sisteminde, yerel kullanıcı hesaplarının kimlik doğrulaması SAM veritabanındaki kimlik bilgileri ile gerçekleşir. SAM dosyası, SYSTEM dosyasındaki SYSKEY adı verilen bir anahtar ile...

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 1

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...

Simetrik Şifreleme ve Asimetrik Şifreleme Algoritmaları

Günümüzde verinin gizliliğini sağlamak önemli bir konudur. Bu yazıda verinin gizliliğini (ve bütünlüğünü) sağlamak amacı ile kulanılan en çok kullanılan simetrik ve asimetrik şifreleme...

Security Onion ve Temel Bileşenleri

Günümüz gelişmiş siber tehditlerine karşı engelleyici (preventive) yöntemler artık tek başına yeterli olamamaktadır. Bu sebeple, ağ güvenliğini izlemek (security monitoring) ve engellenemeyen saldırıların, saldırılara...

Windows Ortamında NTFS ve Paylaşım İzinleri Çerçevesinde Erişim Kontrol Süreci

Windows ortamında dosya paylaşımı ihtiyacı oldukça yaygın bir durumdur. Bazı durumlarda dosya paylaşımı sırasında izinlerin düzenlenmesi kafa karıştırıcı olmaktadır. Bu yazıda, NTFS izinleri ve...

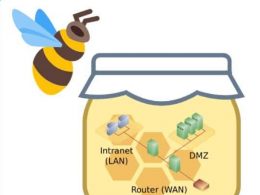

Honeypot Sistemleri

Honeypot bir saldırganın sistemlere yaptığı saldırıları, etkinlikleri tespit etmek için kullanılan kasıtlı olarak savunmasız bırakılan bir tuzak sistemdir. Bu yazıda Honeypot sistemleri incelenecektir.

A) Honeypot...

Microsoft Ortamında Kerberos Ile Kimlik Doğrulama

Kerberos ilk olarak Needham ve Shroeder tarafından 1978'de bulundu ve 1981'de Sytek Secure LocalNet tarafından geliştirilerek ticari ürün olarak gerçeklendi. Kerberos protokolü simetrik anahtarların...

OpenSSL Aracı ile CSR Dosyası Oluşturulması ve CSR Dosyasının İmzalanarak Sertifikanın...

Günümüzde verinin gizliliğini ve bütünlüğünü sağlamak önemli bir konudur. Bu yazıda, OpenSSL aracı kullanılarak sertifika ile kimlik doğrulaması sağlayacak bir sisteme konulmak üzere bir...

Mimikatz ve WCE Gibi RAM Üzerinden Parolanın Açık Halini Ele Geçirebilen...

Etki alanı sızma testleri sırasında Windows işletim sistemine yetkili erişim sağlandıktan sonra, gerçekleştirilen adımlardan birisi bellek üzerinden parolaların açık halinin elde edilmesidir. Bu amaçla...