Yazar: Ertuğrul BAŞARANOĞLU

Bilgi Güvenliği Bakış Açısı ile IPsec

0

IPsec, farklı taraflar arasında ağ verisini korumaya yarayan protokoller paketidir. Bu yazıda ağ trafiği için güvenli bir altyapı sunan IPsec konusu incelenecektir.

A) Giriş

RFC4026'da da...

Wdigest Hilesi Kullanarak Parolaların Açık Metin Halinin Elde Edilmesi

Etki alanı sızma testleri sırasında Windows işletim sistemine yetkili erişim sağlandıktan sonra, gerçekleştirilen adımlardan birisi bellek üzerinden parolaların açık halinin elde edilmesidir. Bu yazıda,...

Etki Alanı Denetleyicisi Rolündeki Sunucular İçin Temel Kontroller

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bu yazıda, Etki Alanı Denetleyicisi (Domain Controller) rolündeki sunucular...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 6

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin altıncısı olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 5: Güven...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin beşincisi olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 4: OU...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin dördüncüsü olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 3: Grup...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin üçüncüsü olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 3: Grup...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin üçüncüsü olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 2: Bilgisayar...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin ikincisi olan bu yazıda, Aktif Dizin...

Aktif Dizin Nesnelerine Ait Denetimler İçin Temel Kontroller – 1: Kullanıcı...

Etki alanı kurumlar için oldukça kritiktir, bu sebeple güvenliğinin korunması için bazı önlemlerin alınması gereklidir. Bir yazı dizisinin ilki olan bu yazıda, Aktif Dizin...

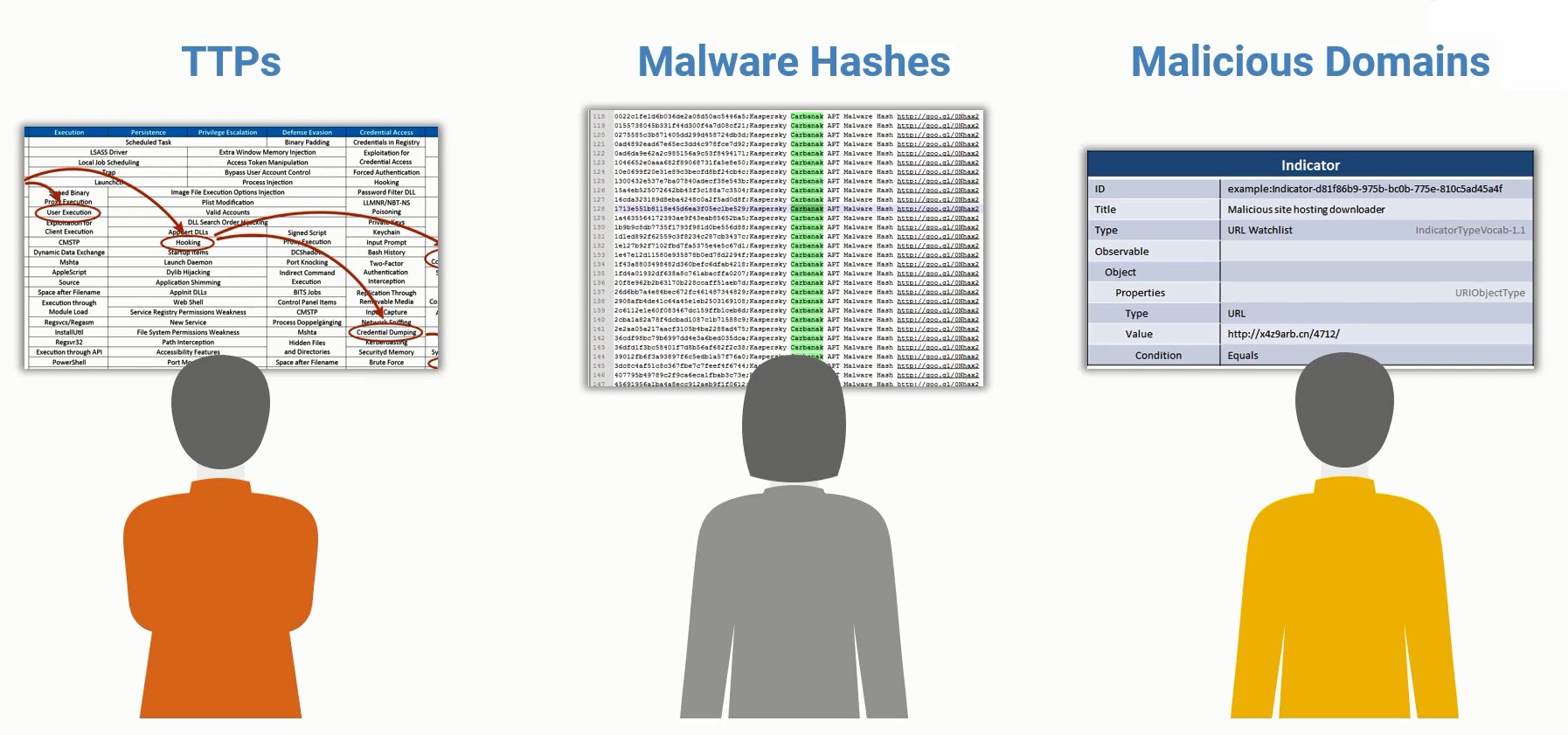

MITRE ATT&CK Framework İncelemesi

Günümüzde siber saldırılar olabildiğince karmaşık bir hal almıştır. Bu saldırılara karşı da gerekli önlemlerin alınması kurumsal güvenlik için önemli bir unsurdur. Savunma sırasında saldırganın...

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 6

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 5

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...

Windows İşletim Sistemi Sıkılaştırmalarına Yönelik Temel Kontrol Maddeleri – 4

Kurumsal ortamlarda en çok kullanılan işletim sistemlerinin başında Windows gelmektedir. Bu sebeple, Windows işletim sistemine yönelik gerekli kontrollerin yapılması ve bir takım güvenlik önlemlerinin...

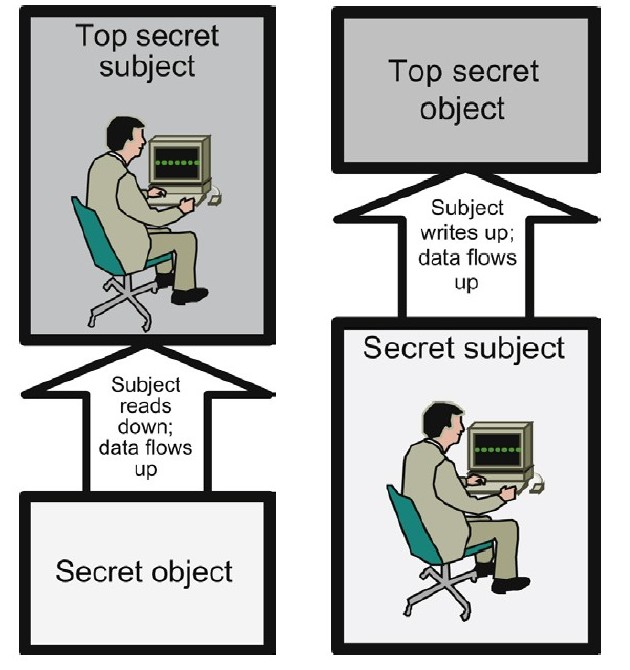

Erişim Kontrolleri Bakışı İle Güvenlik Modelleri

Bilgisayar ortamında özne-nesne arasında erişim güvenlik problemleri ortaya çıkabilmektedir. Bu yazıda, özne ve nesne arasındaki erişim güvenlik problemlerini çözmek için geliştirilen güvenlik modelleri incelenecektir.

A)...

Bilgi Güvenliği Bakışı ile Güvenlik Kontrollerinin Sınıflandırılması

Bilgi güvenliğine bütünsel olarak her boyuttan bakmak esastır. Bu amaçla sağlanacak güvenlik önlemleri birbiri ile eşit öneme sahiptir. Bu yazıda bilgi güvenliğini sağlamak için...

Bilgisayar Mimarisine Giriş – II: Temel Bileşenler

Bilgisayar mimarisi, bilgisayardaki bileşenleri bir yapısını ve kullanıcıların ihtiyaçlarına göre cevap verebilmesi için bu bileşenlerin birbirleri ile etkileşimlerini inceler. Güvenilir bir sistem tasarımı için...

Bilgisayar Mimarisine Giriş – I: Temel Kavramlar

Bilgisayar mimarisi, bilgisayardaki bileşenleri bir yapısını ve kullanıcıların ihtiyaçlarına göre cevap verebilmesi için bu bileşenlerin birbirleri ile etkileşimlerini inceler. Bu yazıda bilgisayar mimarisi ile...

Fikri Mülkiyet Hakları

Fikri mülkiyet (Intellectual Property), bir eser/mülk/fikir üzerinde sahip olunan maddi ve manevi hakların tamamıdır. Bu yazıda fikri mülkiyet hakları incelenecektir.

A) WIPO (World Intellectual Property...

Güvenilir Olarak Yapılandırılmamış PostgreSQL Servisinin İstismarı

Veritabanı sızma testleri sırasında tespit edilen zafiyetlerin istismarı ile işletim sistemi üzerinde komut çalıştırılabilir. Bu yazıda, Typhoon: 1.02 sanal makinesi üzerinde güvenilir olarak yapılandırılmayan...