Etiketler Vulnhub

Etiket: Vulnhub

Nginx Üzerinde LFI Log Zehirleme Yöntemi İle Ters Bağlantı Elde Etme

0

NginxWeb uygulamaları sızma testleri sırasında hedef uygulama üzerindeki bir kontrol eksikliği sebebi ile beklenmeyen dosyalar web uygulaması tarafından çalıştırılabilir. Bu yazıda, DC: 5 sanal...

Güvenilir Olarak Yapılandırılmamış Redis Üzerinden Komut Satırı Erişiminin Elde Edilmesi

Sızma testleri sırasında tespit edilen zafiyetlerin istismarı ile hedef sistemin işletim sistemine erişim elde edilebilir. Bu yazıda, Typhoon: 1.02 sanal makinesi üzerinde güvenilir olarak...

Droopescan Aracı ile Tespit Edilen Drupal 8.5.0 Üzerindeki Uzaktan Kod Çalıştırma...

Web uygulamaları sızma testleri sırasında güncel olmayan Drupal sürümünün kullanılması zafiyete sebep olabilir. Bu yazıda, Typhoon: 1.02 sanal makinesi üzerindeki Drupal 8.5.0 sürümünde bulunan...

Linux Kernel 2.6.38-8-server (Ubuntu 11.04) İşletim Sistemindeki Hak Yükseltme Zafiyetinin (PERF_EVENTS)...

Linux sızma testleri sırasında standart haklar ile erişim sağlanabilmiş bir bilgisayarda, hak yükseltilerek yönetici hakları elde edilmeye çalışılır. Hak yükseltmek için kullanılan yöntemlerden birisi...

Kernelpop Betiği ile Tespit Edilen İşletim Sistemi Zafiyetinin İstismar Edilerek root...

Linux sızma testleri sırasında standart haklar ile erişim sağlanabilmiş bir bilgisayarda, hak yükseltilerek yönetici hakları elde edilmeye çalışılır. Hak yükseltmek için kullanılan yöntemlerden birisi...

Linux Sızma Testlerinde Hak Yükseltme Yöntemleri

Linux sızma testleri sırasında sıkılaştırmaların güvenilir şekilde yapılmamasından dolayı hak yükseltme saldırıları gerçekleştirilebilir. Bu yazıda, standart kullanıcı yetkileri ile erişilen Linux sistemlerde hak yükseltmek...

PHPLiteAdmin v1.9 Uygulamasındaki PHP Kod Enjeksiyonu Zafiyetinin Yerel Dosya Dahil Etme...

Web uygulamaları sızma testleri sırasında keşfedilen bir zafiyet başka zafiyetler ile birleştirilerek kullanılabilir. Bu yazıda, Nineveh sanal makinesindeki PHPLiteAdmin v1.9 (1.9.3) sürümündeki PHP kod...

Linux-Exploit-Suggester Betiği ile Tespit Edilen İşletim Sistemi Zafiyetinin İstismar Edilerek root...

Linux sızma testleri sırasında standart haklar ile erişim sağlanabilmiş bir bilgisayarda, hak yükseltilerek yönetici hakları elde edilmeye çalışılır. Hak yükseltmek için kullanılan yöntemlerden birisi...

Güvenilir Olarak Yapılandırılmamış NFS Servisinin İstismarı

Sızma testleri sırasında tespit edilen zafiyetlerin istismarı ile hedef sistemin işletim sistemine erişim elde edilebilir. Bu yazıda, HackLAB: Vulnix sanal makinesi üzerinde güvenilir olarak...

Webmin 1.280 Üzerindeki Dosya İfşası Zafiyetinin İstismarı

Sızma testleri sırasında keşfedilen web sunucusunun çeşitli zafiyetleri bulunabilir. Bu yazıda pWnOS: 1.0 sanal makinesindeki Webmin web sunucusundaki zafiyet istismar edilerek "root" yetkisi ile...

Vekil Sunucu Üzerinden Erişilen Web Servisinde Shellshock Zafiyetinin İstismar Edilmesi

Sızma testleri sırasında bir vekil (proxy) sunucu üzerinden başka ağlara veya servislere erişim sağlanması gerekebilir. Bu yazıda SickOs: 1.1 sanal makinesindeki Shellshock zafiyeti içeren...

Şifreli Ağ Trafiğinin Çözülmesi ve Analiz Edilmesi

Ağ sızma testleri sırasında elde edilmiş PCAP dosyası analiz edilerek kritik bilgiler tespit edilebilir. Bu yazıda, Breach: 1 sanal makinesinde bulunan ve içerisinde HTTPS...

Apache Tomcat Manager Üzerinden Otomatik veya El İle Java War Dosyası...

Web sunucu sızma testleri sırasında hedef web sunucusunun güvenilir bir şekilde yapılandırılmamış olması zafiyete sebep olabilir. Bu yazıda, Tomcat yönetici konsoluna ait kimlik bilgileri...

Patator Aracı İle Parolası Tespit Edilen Java KeyStore Dosyası İçerisindeki Özel...

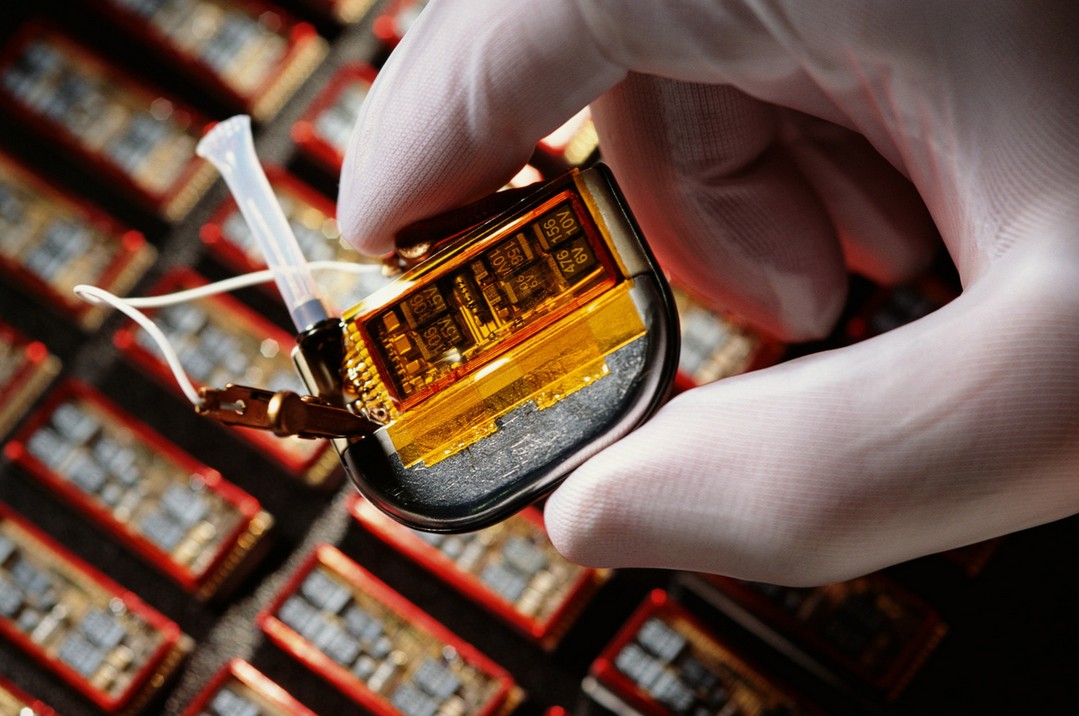

Sızma testleri sırasında elde edilen bir anahtar deposu içerisinden özel anahtar elde edilebilir. Bu yazıda, Breach: 1 sanal makinesinde bulunan bir Java anahtar deposunun (Java KeyStore)...

CMSmap Aracı ile Tespit Edilen Drupal 7.30 Üzerindeki SQL Enjeksiyonu Zafiyetinin...

Web uygulamaları sızma testleri sırasında güncel olmayan Drupal sürümünün kullanılması zafiyete sebep olabilir. Bu yazıda, Droopy: v0.2 sanal makinesi üzerindeki Drupal 7.30 sürümünde bulunan...

Pdmenu Konsolundan Bash Kabuğuna Erişim Sağlanması

Sızma testlerinde bir Linux sistem kısıtlı kabukta ele geçirildikten sonra, bu kısıtı atlatabilme ihtiyacı olabilir. Bu yazıda, Pdmenu konsol menü erişimi elde edilen Pluck:...

Web Uygulama Sızma Testlerinde Kullanılan HTTP PUT Metodunun İstismar Edilmesi

HTTP PUT metodu hedef sunucuya veri göndermek için kullanılan tekniklerden biridir. PUT metodu kullanılarak yetkisiz ve kontrolsüz bir şekilde zararlı bir dosya içeriğinin sunucuya...

Unix-Privesc-Check Betiği ile Tespit Edilen Zafiyetli Chkrootkit Paketindeki Zafiyet İstismar Edilerek...

Sızma testleri sırasında uygulamaların güvenilir bir şekilde yapılandırılmamasından ve gerekli yamaların geçilmemesinden dolayı hak yükseltme saldırıları gerçekleştirilebilir. Bu yazıda, standart kullanıcı yetkileri ile erişilen...

Plecoat Aracı ile Tespit Edilen WordPress Slideshow Gallery 1.4.6 Zafiyetinin İstismarı

Web uygulamaları sızma testleri sırasında hedef uygulama üzerindeki bir eklentinin güncel olmaması zafiyete sebep olabilir. Bu yazıda, WordPress kurulu SecTalks: BNE0x00 - Minotaur sanal...

Linux-Local-Enum Betiği ile Tespit Edilen Hatalı Yapılandırma Zafiyeti İstismar Edilerek root...

Linux sızma testleri sırasında standart haklar ile erişim sağlanabilmiş bir bilgisayarda, hak yükseltilerek yönetici hakları elde edilmeye çalışılır. Hak yükseltmek için kullanılan yöntemlerden birisi...