Bilgi Güvenliğinde Zafiyet, Tehdit, Sömürme ve Risk Kavramları

0

Zafiyet, Tehdit, Risk, Sömürme ve Kontrol kavramları çok sık kullanılan bilgi güvenliği kavramlarındandır. Bu yazıda zafiyet (Açıklık), Tehdit, Risk, Sömürme ve Kontrol kavramlarının birbiri...

Modern İşlemcilerdeki Meltdown ve Spectre Güvenlik Saldırılarının İncelenmesi

03.01.2017 tarihinde modern işlemcilerdeki (Intel, ARM, AMD gibi) tasarım hatalarını istismar eden zafiyetler duyurulmuştır. Bu yazıda Meltdown (CVE-2017-5754) ve Spectre (CVE-2017-5753 ve CVE-2017-5715) olarak...

Çok Aşamalı Kimlik Doğrulama

Bilgi güvenliğinin temel unsurlarından birisi kimlik doğrulamadır. Kimlik doğrulama mekanizmasını daha etkin hale getirebilmek için çok aşamalı kimlik doğrulama mekanizmasının kullanılması tavsiye edilmektedir. Bu...

Bilgi Güvenliği Bakışı ile Güvenlik Kontrollerinin Sınıflandırılması

Bilgi güvenliğine bütünsel olarak her boyuttan bakmak esastır. Bu amaçla sağlanacak güvenlik önlemleri birbiri ile eşit öneme sahiptir. Bu yazıda bilgi güvenliğini sağlamak için...

Bilgisayar Mimarisine Giriş – II: Temel Bileşenler

Bilgisayar mimarisi, bilgisayardaki bileşenleri bir yapısını ve kullanıcıların ihtiyaçlarına göre cevap verebilmesi için bu bileşenlerin birbirleri ile etkileşimlerini inceler. Güvenilir bir sistem tasarımı için...

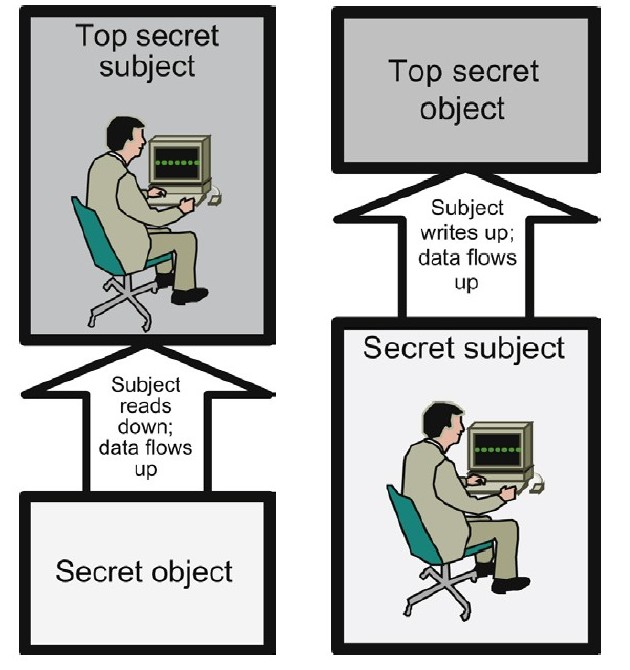

Erişim Kontrolleri Bakışı İle Güvenlik Modelleri

Bilgisayar ortamında özne-nesne arasında erişim güvenlik problemleri ortaya çıkabilmektedir. Bu yazıda, özne ve nesne arasındaki erişim güvenlik problemlerini çözmek için geliştirilen güvenlik modelleri incelenecektir.

A)...

CIS Tarafından Sunulan Güvenlik Kılavuzlarının İncelenmesi

Bilgisayarlardaki işletim sistemlerine ve uygulamalara ait güvenlik politikalarının nasıl olması gerektiğini belirleyen referans kaynaklar güvenlik kontrol listeleri veya güvenlik kılavuzları olarak adlandırılır. Bu yazıda...

Bilgisayar Mimarisine Giriş – I: Temel Kavramlar

Bilgisayar mimarisi, bilgisayardaki bileşenleri bir yapısını ve kullanıcıların ihtiyaçlarına göre cevap verebilmesi için bu bileşenlerin birbirleri ile etkileşimlerini inceler. Bu yazıda bilgisayar mimarisi ile...

Kurumsal Ortamlarda Zafiyet Yönetim Sistemi İçin Uygulama Seçimi

Kurumsal ortamlarda zafiyetlerin ortaya çıkarılması ve analizi, risklerin belirlenmesi ve değerlendirilmesi, alınan aksiyonların takibi ve raporlanması gibi konular oldukça karmaşık bir hal alabilmektedir. Bu...

Kurumlarda Kritik Sistemlerin Fiziksel Güvenlğinin Sağlanması

Güvenlik, alınabilecek fiziksel güvenlik önlemlerinin yerine getirilmesi ile başlar. Bu yazıda kurum içerisinde kritik sistemlerin fiziksel güvenliğini sağlanmak için alınabilecek temel önlemler listelenecktir.

Fiziksel olarak...

CIS-CAT ile Güvenlik Taramasının Gerçekleştirilmesi

Bilgisayarlardaki işletim sistemlerine ve uygulamalara ait güvenlik politikalarının nasıl olması gerektiğini belirleyen referans kaynaklar güvenlik kontrol listeleri veya güvenlik kılavuzları olarak adlandırılır. Bu yazıda...

Fikri Mülkiyet Hakları

Fikri mülkiyet (Intellectual Property), bir eser/mülk/fikir üzerinde sahip olunan maddi ve manevi hakların tamamıdır. Bu yazıda fikri mülkiyet hakları incelenecektir.

A) WIPO (World Intellectual Property...

Biyometrik Yöntemler İle Kimlik Doğrulama

Kimlik doğrulama yöntemlerinden Tip 3 kimlik doğrulama - olduğunuz bir şey (something you are) - eşsiz fiziksel özellikleri tanımlama veya doğrulama aracı olarak kullanan...

Bilgi Güvenliği Unsurları (CIA ve Diğerleri)

Bilgi güvenliği, bilgilerin izinsiz erişimlerden, kullanımından, ifşa edilmesinden, yok edilmesinden, değiştirilmesinden veya hasar verilmesinden korunması işlemidir. Bu yazıda bilgi güvenliğinin temel unsurları incelenecektir.

Bilgi güvenliğinin...