Windows Erişim Kontrol Modeli

0

Windows işletim sistemi erişimlerin kontrolü için bir takım kısıtlamalar getirmektedir. Bu yazıda Windows ortamında erişim kontrol modeli incelenecektir.

Windows erişim kontrol modeli iki temel parçadan...

Microsoft Ortamında Akıllı Kart ile Kimlik Doğrulama

Kerberos protokolü Key Distribution Center (KDC)’dan bilet (ticket) alınmasıyla başlar, dolayısıyla KDC'ın her zaman ayakta olması gerekir. Açık Anahtar Altyapısı (AAA) ve sertifika kullanılması...

Windows Üzerinde Yerel Kimlik Doğrulama Açısından SAM ve SYSTEM Dosyalarının Önemi...

Windows işletim sisteminde, yerel kullanıcı hesaplarının kimlik doğrulaması SAM veritabanındaki kimlik bilgileri ile gerçekleşir. SAM dosyası, SYSTEM dosyasındaki SYSKEY adı verilen bir anahtar ile...

Microsoft Ortamında Zorunlu Bütünlük Kontrolü (MIC)

Microsoft ortamında yetkilendirme işlemlerinin yapıtaşlarından birisi işletim sistemi tarafından oluşturulan etiketlerdir. Bu yazıda Microsoft tarafından yetkilendirme çözümü olarak sunulan Zorunlu Bütünlük Kontrolü (Mandatory Integrity...

Microsoft Ortamında Kullanıcı Hakları ve Ayrıcalıklar

Microsoft ortamında kullanıcı hakları genel olarak oturum açma hakları ve ayrıcalıklar olmak üzere iki farklı kategoride toplanır. Bunlardan oturum açma hakları sisteme kimin hangi...

Microsoft Ortamında Security Access Token (SAT) Kavramı

Microsoft ortamında yetkilendirmenin temel taşı olarak SAT (Security Access Token) kullanılır. Bu yazıda SAT kavramı incelenecektir.

Security Access Token (SAT) Windows işletim sistemlerinde oturum açan...

Microsoft Ortamında Çalışma Grubu ve Etki Alanı Kavramları

Microsoft ortamında bilgisayarlar yönetilme şekline göre 2 temel şekilde sınıflandırılabilir: Çalışma Grupları (Workgroups) ve Etki Alanı (Domain). Bu yazıda çalışma grupları ve etki alanı...

Microsoft Ortamında Kullanıcı, Bilgisayar ve Grup Kavramları

Microsoft ortamındaki temel varlıklar/nesneler 3 gruba ayrılabilir: Kullanıcılar, Bilgisayarlar ve Gruplar. Bu yazıda kullanıcı, bilgisayar ve grup kavramları incelenecektir.

1) Kullanıcılar ve Bilgisayarlar

Kullanıcı; bir bilgisayarda...

Temel Linux Komutlarının İncelenmesi

Linux sistem yönetimi ve sızma testleri sırasında Linux komut satırı ile bazı işlemlerin yapılması gerekebilmektedir. Bu yazıda, Linux işletim sistemi üzerinde çalıştırılabilecek temel komutlar...

Mimikatz ve WCE Gibi RAM Üzerinden Parolanın Açık Halini Ele Geçirebilen...

Etki alanı sızma testleri sırasında Windows işletim sistemine yetkili erişim sağlandıktan sonra, gerçekleştirilen adımlardan birisi bellek üzerinden parolaların açık halinin elde edilmesidir. Bu amaçla...

HTTP Desteği Veren Web Uygulamasında HTTPS Protokolünde Araya Girme Saldırılarına Karşı...

SSL, istemci ile sunucu arasındaki trafiği şifreleyerek güvenli haberleşmeyi sağlayan bir güvenlik protokolüdür. Ancak HTTP üzerinden hizmet veren ve HTTPS sayfasına yönlendiren web sitelerinde...

Ele Geçirilen Etki Alanı Denetleyicisi Üzerinde Golden Ticket Oluşturarak Etki Alanına...

Etki alanı sızma testleri sırasında etki alanı denetleyicisine (DC) yetkili erişim sağlandıktan sonra, gerçekleştirilen adımlardan birisi elde edilen yetkili erişimin sürekliliğini sağlayabilmektir. Golden Ticket...

Proje İncelemesi: Yerel Ağ Üzerinde Çalışan Paket Koklayıcıların (Sniffer) Tespit Edilmesi

Paket yakalayıcılar (Sniffer), belirtilen ağ arayüzüne gelen ve giden trafiğin detaylı olarak analizini gerçekleştirmek, mevcut trafiği kaydetmek gibi amaçlarla kullanılan araçlardır. Böylece, ağ trafiğinde...

MS14-068 Kerberos Güvenlik Açıklığı ile Hak Yükseltme Zafiyetine Karşı Alınabilecek Önlemler

Microsoft tarafından "Vulnerability in Kerberos Could Allow Elevation of Privilege (3011780)" adlı güvenlik bülteni 18 Kasım 2014 tarihinde yayınlanmıştı. Bu yazıda, MS14-068 hak yükseltme...

MS14-068 Kerberos Güvenlik Açıklığı ile Hak Yükseltme Zafiyetinin Sebebi

Microsoft tarafından "Vulnerability in Kerberos Could Allow Elevation of Privilege (3011780)" adlı güvenlik bülteni 18 Kasım 2014 tarihinde yayınlanmıştı. Bu yazıda, MS14-068 hak yükseltme...

Windows İşletim Sisteminde Bilgisayara ve Kullanıcılara Ait SID Değerlerinin Elde Edilmesi

Windows işletim sisteminde yetkilendirme işlemleri için SID değerleri kritik bir öneme sahiptir. Bu yazıda bilgisayara ve kullanıcı hesaplarına ait SID değerleri elde edilecektir.

Oturumu açan...

Mimikatz ve WCE Gibi RAM Üzerinden Parolanın Açık Halini Ele Geçirebilen...

Etki alanı sızma testleri sırasında Windows işletim sistemine yetkili erişim sağlandıktan sonra, gerçekleştirilen adımlardan birisi bellek üzerinden parolaların açık halinin elde edilmesidir. Bu amaçla...

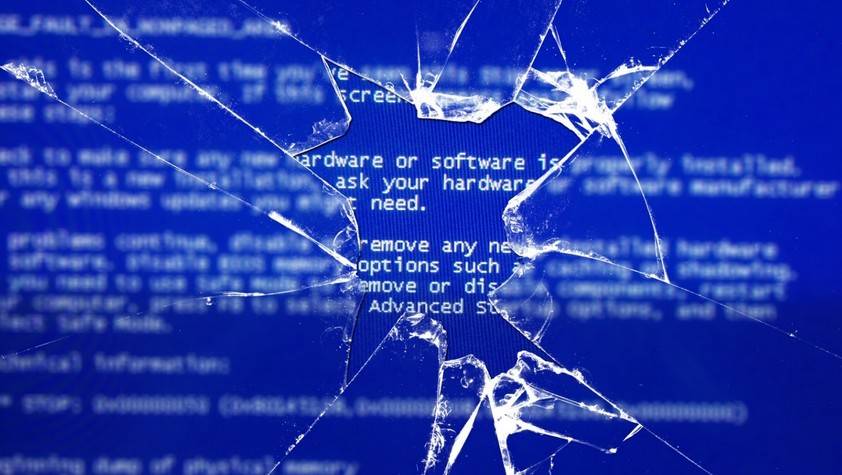

Windows İşletim Sisteminin Çökmesine Ait Bilgilerin Tutulduğu Dump Dosyalarının Kaydedilmesi

Windows işletim sisteminde beklenmeyen bir hata ile karşılaşıldığı durumda, sistem mavi ekran (BSOD - Blue Screen of Death) hatası verir. Bu hata öncesinde RAM'deki bilgileri elde...

Microsoft Ortamında Kerberos Ile Kimlik Doğrulama

Kerberos ilk olarak Needham ve Shroeder tarafından 1978'de bulundu ve 1981'de Sytek Secure LocalNet tarafından geliştirilerek ticari ürün olarak gerçeklendi. Kerberos protokolü simetrik anahtarların...

Winlogon Prosesinin Durumları

Oturum açma işlemi sırasında Winlogon.exe adlı proses kritik bir işlev görür. Herhangi bir zamanda Winlogon aşağıdaki üç durumda bulunabilir. Bu yazıda Winlogon prosesinin durumları...