Yazar: Abdulkerim Demir

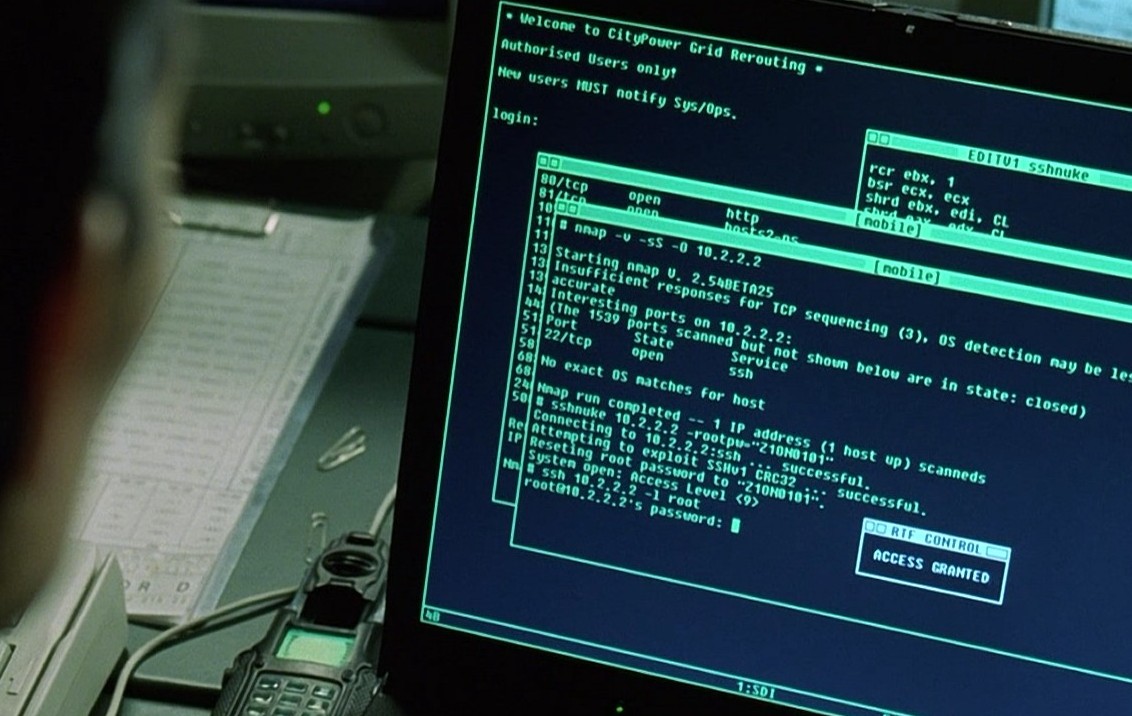

OSCP Sertifikasyon Yolculuğu – 2: PWK Eğitimine Kayıt

0

Bilgi güvenliği alanında en çok tercih edilen sertifikalardan birisi de OSCP (Offensive Security Certified Professional) sertifikasyonudur. Bu yazıda, OSCP sertifikasına sahip olmak için alınması...

Achat 0.15 Beta Uygulama Zafiyetinin İstismar Edilerek Komut Satırı Erişiminin Elde...

Sızma testleri sırasında tespit edilen zafiyetlerin istismarı ile hedef sistemlerde bir takım yetkiler elde edilebilir. Bu yazıda 64 bitlik Windows 7 SP0 işletim sisteminde...

Plecoat Aracı ile Tespit Edilen WordPress Slideshow Gallery 1.4.6 Zafiyetinin İstismarı

Web uygulamaları sızma testleri sırasında hedef uygulama üzerindeki bir eklentinin güncel olmaması zafiyete sebep olabilir. Bu yazıda, WordPress kurulu SecTalks: BNE0x00 - Minotaur sanal...

OWASP DVWA – SQL Injection (Düşük Seviye): SQL Enjeksiyonu Olan Uygulamada...

Web uygulamaları sızma testleri sırasında hedef uygulama üzerindeki bir kontrol eksikliği sebebi ile veritabanından bir takım bilgiler elde edilebilir. Bu yazıda, OWASP DVWA (Damn...

OWASP DVWA – File Inclusion (Düşük Seviye): Yerel ve Uzak Dosya...

Web uygulamaları sızma testleri sırasında hedef uygulama üzerindeki bir kontrol eksikliği sebebi ile beklenmeyen dosyalar web uygulaması tarafından çalıştırılabilir. Bu yazıda, OWASP DVWA (Damn...

Erişim Sağlanan WordPress Yönetim Arayüzünde Pentestmonkey PHP Kodunun Gömülerek İşletim Sistemine...

Web uygulaması sızma testleri sırasında erişilen web uygulaması üzerinden işletim sisteminde kod çalıştırılabilir. Bu yazıda yönetici hakları ile erişim sağlanan Wordpress yönetim arayüzü bir...

İstanbul Büyükşehir Belediyesi Gençlik Meclisi ve Siber Portal İşbirliği ile Yapılacak...

İstanbul Büyükşehir Belediyesi Gençlik Meclisi ve Siber Portal işbirliği ile yapılacak bu Siber Güvenlik Farkındalık eğitimlerinin amacı, teknolojinin gelişmesi ile insanların ceplerine kadar giren...

OWASP DVWA – Cross Site Request Forgery (CSRF) (Düşük Seviye): GET...

Web uygulamaları sızma testleri sırasında hedef uygulama üzerindeki bir kontrol eksikliği sebebi ile oturum açmış kullanıcı yetkileri ile işlem gerçekleştirilebilir. Bu yazıda, OWASP DVWA...

Erişim Sağlanan WordPress Yönetim Arayüzünde MSFVenom Payload Creator ile Oluşturulan PHP...

Web uygulaması sızma testleri sırasında erişilen web uygulaması üzerinden işletim sisteminde kod çalıştırılabilir. Bu yazıda yönetici hakları ile erişim sağlanan Wordpress yönetim arayüzü MSFVenom...

OWASP DVWA – Command Execution (Düşük Seviye): Web Uygulama Açıklığının İstismar...

Web uygulamaları sızma testleri sırasında hedef uygulama üzerindeki bir kontrol eksikliği sebebi ile işletim sisteminde komut çalıştırılabilir. Bu yazıda, OWASP DVWA (Damn Vulnerable Web...

Sosyal Mühendislik Saldırılarında OWA (Outlook Web Access)

Microsoft posta (Exchange) sunucuları e-posta alışverişlerinde kullanılan bir sistemdir. Kurumlarda, kullanıcıların (personelin) e-posta işlemlerini, başta Microsoft Outlook uygulaması ve Outlook Web Access olmak üzere...